Cómo habilitar, denegar, permitir y eliminar reglas en Ubuntu UFW Firewall

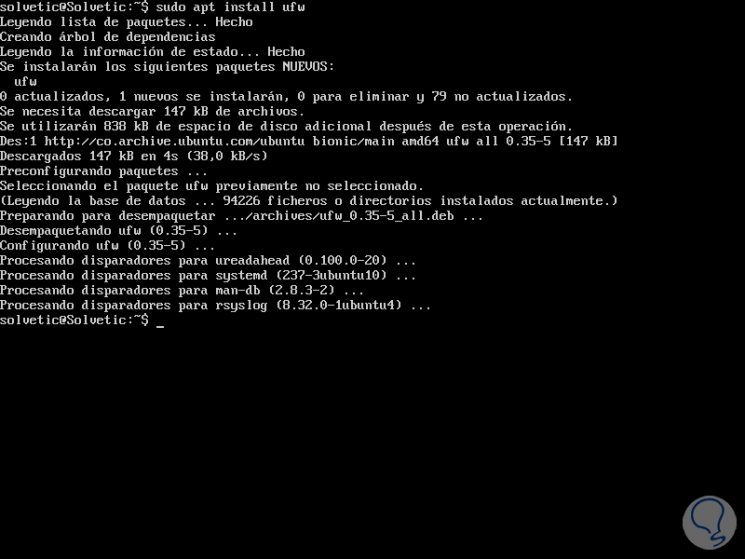

En este artículo, mostraremos cómo habilitar, denegar, permitir y eliminar reglas en UFW Firewall usando Ubuntu 16.04 / 16.10. El cortafuegos es un componente de seguridad importante de todos los sistemas operativos. El kernel de Linux tiene un excelente marco de filtrado de paquetes y puertos que se llama Netfilter. Para tener un firewall completo, se han creado las interfaces de línea de comando del espacio de usuario. El marco de trabajo más conocido para administrar el marco de Netfilter es iptables. Sin embargo, a algunos usuarios les resulta demasiado difícil de dominar, lo que llevó a los desarrolladores a escribir alternativas. Red Hat escribió firewalld mientras que canonical escribió Uncomplicated Firewall o ufw. El ufw es un componente habitual de todas las instalaciones de Ubuntu desde la versión 8.04.

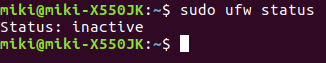

Comprobando el estado de ufw y habilitándolo

Para ver si ufw se está ejecutando, emitimos el siguiente comando:

sudo ufw status

Primero, configuremos las reglas predeterminadas:

sudo ufw default allow outgoing sudo ufw default deny incoming

Esto permitirá todo el tráfico saliente y negará el tráfico entrante.

Antes de habilitar ufw, normalmente queremos permitir el acceso ssh. Hay dos formas de hacer esto. Puede agregar el puerto ssh 22 a la lista de puertos entrantes abiertos, o puede agregar el servicio ssh a la lista de servicios permitidos. En un caso posterior, solo funcionará si no cambió el puerto ssh. Si movió ssh de 22 a cualquier otro puerto, no debería permitir ssh por su nombre, debería abrir ese puerto en su lugar.

Entonces, para permitir ssh por puerto, usaremos el siguiente comando

miki@miki-kvm:~$ sudo ufw allow 22/tcp Rule added Rule added (v6)

Vemos que agregó la regla ipv4 e ipv6. Para eliminar la regla, escriba el siguiente comando:

miki@miki-kvm:~$ sudo ufw delete allow 22/tcp [sudo] password for miki: Rule deleted Rule deleted (v6)

Esto elimina la regla, pero no necesariamente bloquea el puerto. Si la regla predeterminada tiene ese puerto abierto, la regla de eliminación cargará la regla predeterminada. Como se mencionó, el acceso ssh también se puede permitir por el nombre del servicio, así que hagámoslo ahora:

miki@miki-kvm:~$ sudo ufw allow ssh Rule added Rule added (v6)

Para ver todos los servicios que se pueden permitir o denegar por nombre, use este comando

less /etc/services

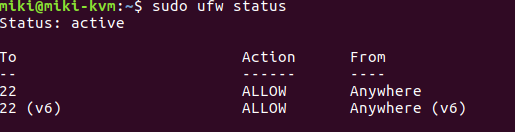

Iniciando el cortafuegos de ufw

Para activar el firewall use el siguiente comando:

sudo ufw enable

Es posible que reciba la siguiente advertencia

Command may disrupt existing ssh connections. Proceed with operation (y|n)? y Firewall is active and enabled on system startup

El cortafuegos ahora está activo y se iniciará en cada arranque. Podemos ver las reglas del firewall nuevamente:

sudo ufw status

Cómo permitir conexiones en ufw

Puede permitir fácilmente la conexión entrante en el puerto / rango, nombre de la aplicación, dirección IP / subred en ufw.

a) Permitir la aplicación por nombre o número / rango de puerto

sudo ufw allow ssh or sudo ufw allow 22/tcp sudo ufw allow ftp or sudo ufw allow 21/tcp sudo ufw allow https or sudo ufw allow 443 sudo ufw allow 1500:2000/tcp

b) Permitir direcciones IP / subredes

Los siguientes comandos permiten permitir la conexión desde IP o subredes específicas y también podemos usar números de puerto específicos

sudo ufw allow from 192.168.1.15 sudo ufw allow from 192.168.1.15 to any port 22 sudo ufw allow from 192.168.1.15/24

c) Permitir por nombre de interfaz

Si necesitamos permitir conexiones a través del nombre de la interfaz, es posible

sudo ufw allow in on eth0 to any port 80

Cómo denegar conexiones en ufw

De forma predeterminada, ufw está configurado para denegar todas las conexiones entrantes.

a) Dirección IP / subred

Si queremos bloquear el acceso a alguna dirección IP específica, podemos hacerlo siguiendo el comando:

sudo ufw deny from 192.168.1.15

Esto bloqueará todas las conexiones entrantes del host con la dirección IP 192.168.1.15

A continuación, bloqueemos toda la subred:

sudo ufw deny from 150.165.125.0/24

Esto bloqueará todas las conexiones provenientes de esta subred.

b) Denegar puerto y aplicación

sudo ufw deny 80/tcp sudo ufw deny http sudo ufw deny 1500:2000/tcp *This will deny port ranges*

Cómo eliminar / realizar un seguimiento de las reglas

Cuando agrega muchas reglas, puede rastrearlas mejor al ver sus números. Puede obtener números siguiendo el comando:

sudo ufw status numbered

Digamos que queremos eliminar las reglas número 2. Lo hacemos siguiendo el comando:

sudo ufw delete 2

Si también desea eliminar la regla número 3, no use la número 3, ya que la eliminación de la número dos ha cambiado los números. En su lugar, vuelve a ejecutar el comando de estado numerado y verifica los números nuevos. En su lugar, puede eliminar simplemente usando la regla misma como se muestra a continuación

sudo ufw delete allow ftp

Registro y recarga

Para habilitar el registro, use el siguiente comando:

sudo ufw logging on

Si desea deshabilitar el registro por algún motivo (no recomendado), puede usar este comando:

sudo ufw logging off

Los registros se encuentran de forma predeterminada en /var/log/ufw.log. Para verlos en tiempo real, use tail -f así:

sudo tail -f /var/log/ufw.log

Verá todas las acciones del firewall en ese archivo. Si necesita volver a cargar el firewall por alguna razón, porque cambió algunos archivos de configuración manualmente, use el siguiente comando.

sudo ufw reload

Si desea ver las reglas que se agregaron recientemente

sudo ufw show added

Archivos de configuración UFW

Para la mayoría de los escenarios, puede usar comandos de terminal, pero en algunos casos querrá editar los archivos de configuración directamente. El ufw tiene varios archivos de configuración, a saber:

/etc/ufw/before.rules /etc/ufw/before6.rules

Esos dos archivos contienen reglas que se evalúan antes que todas las reglas que agregó mediante los comandos ufw. Entonces, si desea que se aplique alguna regla primero, la desea allí. El primer archivo es para ipv4 y el segundo es para v6

/etc/ufw/after.rules /etc/ufw/after6.rules

Estos se evalúan según las reglas del comando ufw. Son buenos para usar si desea anular alguna regla y aplicarla pase lo que pase. Nuevamente, dos archivos, para dos versiones del protocolo IP que se utilizan actualmente.

/etc/default/ufw

Aquí tenemos los módulos del kernel que usa ufw, así como otras configuraciones generales. Puede editar cualquiera de estos archivos de configuración solo como root, y puede usar cualquier editor de texto que desee.

Evite agregar reglas duplicadas

A continuación, observemos el mecanismo contra reglas duplicadas. Primero abriremos el puerto 101

miki@miki-kvm:~$ sudo ufw allow 100

Tenga en cuenta que el comando sin protocolo como el anterior abre los puertos udp y tcp. Entonces, ejecutemos el mismo comando nuevamente para ver qué sucede

miki@miki-kvm:~$ sudo ufw allow 100 Skipping adding existing rule Skipping adding existing rule (v6)

No nos permite agregar una regla duplicada. Eso es bueno, pero aún existe la posibilidad de que podamos agregar una regla duplicada, mediante esta serie de comandos:

sudo ufw allow 101/udp sudo ufw allow 101/tcp

Después de permitir tcp y udp en el puerto 101, aún podemos agregar el puerto abierto 101 para todos los protocolos y esta es una regla duplicada, ya que el puerto 101 se abre dos veces, una para cada protocolo y una vez para todos.

sudo ufw allow 101

Esto deja margen para el error y, por lo general, no es una buena práctica. Necesitamos deshacer los tres comandos con el comando ufw delete si queremos volver por defecto para el puerto 101.

Para cerrar algún puerto, ejecuta los mismos comandos, solo permite, escribe deny.

Conclusión

Esos son los comandos más importantes para comprender cómo funciona el cortafuegos sin complicaciones y cómo puede usarlo para proteger su sistema. Aunque no es complicado, el ufw sigue siendo un cortafuegos, lo que significa que es una pieza de software muy poderosa y no podríamos cubrir todos sus aspectos en un solo artículo. Para obtener más información, es posible que desee consultar comunidad ubuntu página en ufw. Todo esto es por este artículo, gracias por leer y que tengas un buen día.