Cómo configurar OSSEC en Ubuntu – Parte 2

En nuestro artículo anterior explicamos la instalación de OSSEC en la plataforma Ubuntu. En esta parte, primero configuraremos tanto el cliente como el servidor de OSSEC para las funciones de detección de rootkit, verificación de integridad y auditoría. Luego integraremos la base de datos con OSSEC y la interfaz web para un mejor análisis de registros y alertas.

Configuración del servidor OSSEC

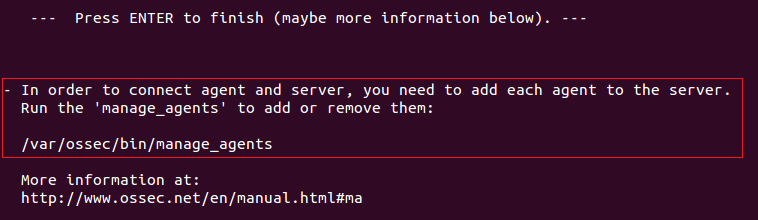

Después de la instalación exitosa del servidor OSSEC, el siguiente resultado aparece en la terminal. Se muestra en la figura que administrar_agentes es la herramienta / utilidad para la gestión de agentes (conectar agentes OSSEC con servidor o administrador)

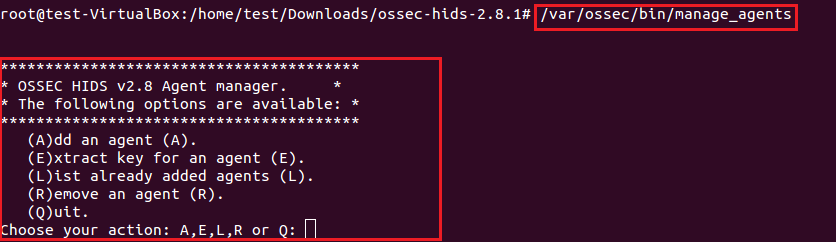

Usando administrar_agentes herramienta, se pueden realizar las siguientes operaciones que se muestran en la siguiente figura.

1) Agregar un agente

2) Extraer clave para un agente

3) Lista de agentes ya agregados

4) Eliminar un agente

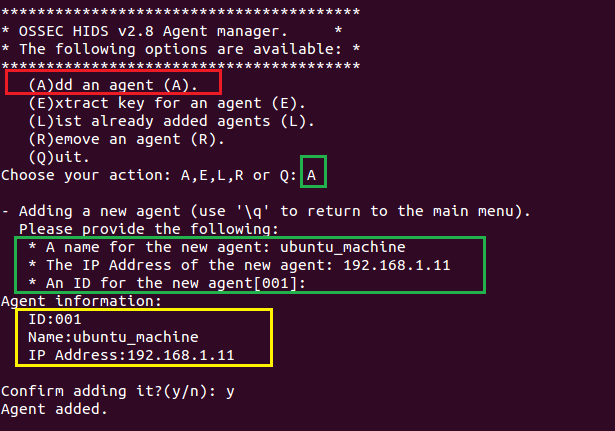

Ingrese «A» para agregar un nuevo agente de OSSEC. Se requiere la siguiente información para ingresar como nuevo agente.

- Nombre del agente (ubuntu_machine)

- Dirección IP (192.168.1.11)

- ID de agente (001)

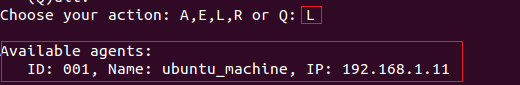

Usando la opción Lista (L), podemos listar agentes ya agregados de OSSEC. Se muestra en la siguiente figura

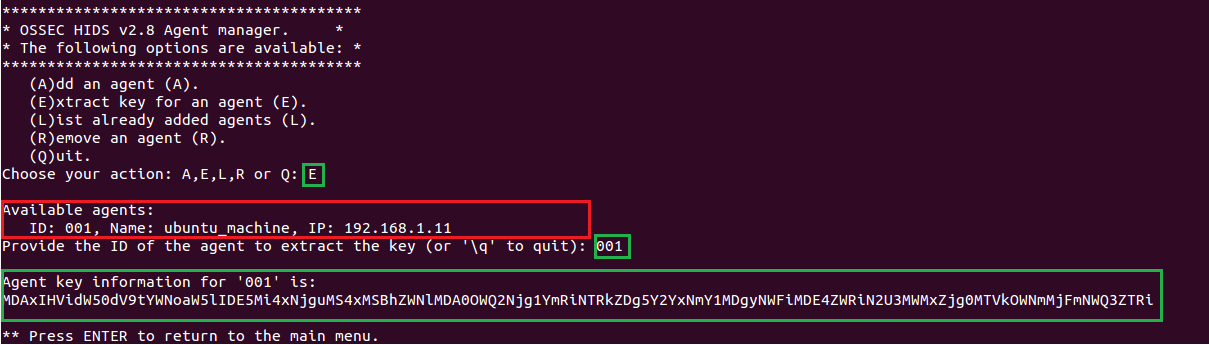

El agente OSSEC no puede comunicarse con el servidor OSSEC hasta que importamos la clave proporcionada por el servidor. Ingrese la opción «E» para la extracción de claves para el agente OSSEC del servidor OSSEC. La opción Extraer clave muestra los agentes disponibles con detalles de ID, IP y nombre de host.

En la siguiente figura se muestra que hemos extraído la clave para el ID de agente 001.

El siguiente paso es importar la clave en el agente OSSEC para que ambos puedan comunicarse entre sí. En la siguiente sección explicamos el proceso de importación de claves para el agente OSSEC.

Agentes configurados en el cliente OPEP

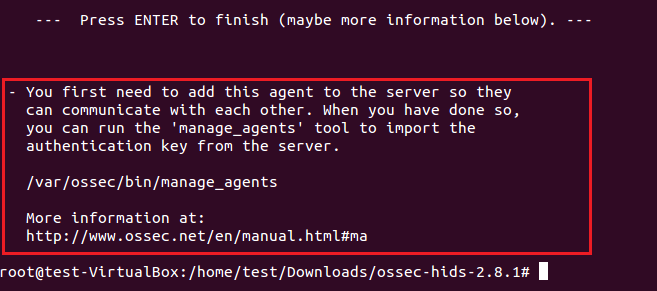

Al igual que el servidor OSSEC, el cliente OSSEC utiliza el mismo «mange_agents«utilidad para importar la clave generada en el servidor / administrador.

En la figura anterior se menciona que

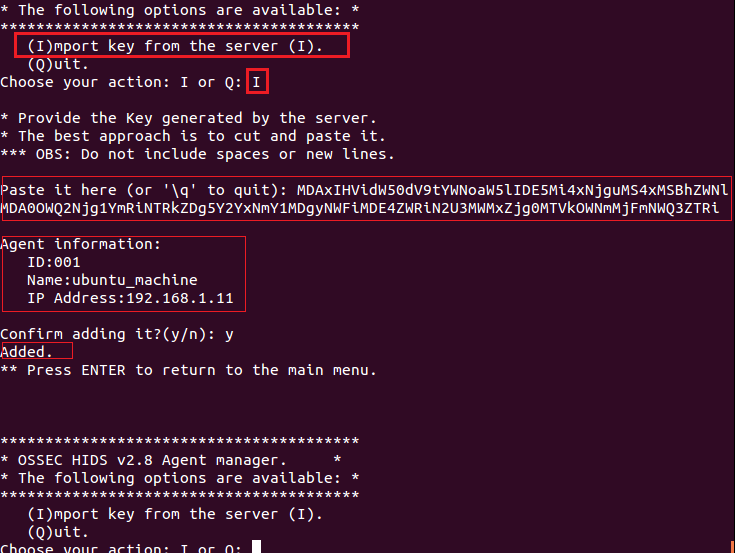

Cuando ejecutamos / var / ossec / bin / manage_agents en el cliente OSSEC, aparecerá la opción que presione «I» para importar la clave desde el servidor. Podemos importar claves de agente con solo cortar y pegar. En la siguiente figura, copiamos la clave del servidor OSSEC y la pegamos en el cliente OSSEC.

Al presionar «Enter», la información del agente (ID, nombre y dirección IP) se mostrará en la misma ventana. Si la información es correcta, ingrese «y» para agregar la clave en el extremo del Cliente.

Registros y alertas en OSSEC Server

Interfaz de línea de comandos (CLI)

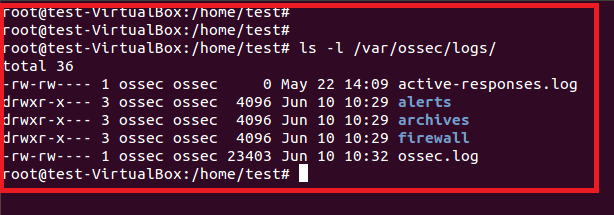

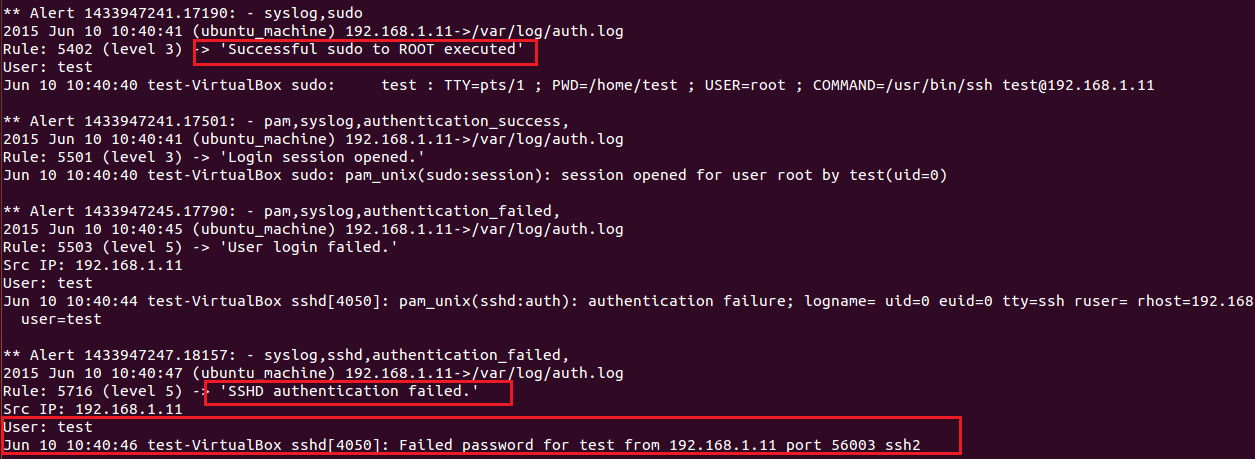

El servidor OSSEC almacena registros y alertas en el directorio / var / ossec / logs /. Aquí podemos ver las alertas generadas por el cliente OSSEC en la máquina ubuntu (192.168.1.11).

Se muestra en la siguiente figura que SSH intentos de contraseña incorrecta en la máquina Ubuntu (192.168.1.11).

Interfaz web

En lugar de la vista de línea de comandos de registros y alertas, OSSEC admite interfaces web para comprender mejor los registros / alertas generados por los agentes. La interfaz web de OSSEC depende de la base de datos y utiliza principalmente mysql. Por lo tanto, instale los paquetes mysql-server, mysql-client y libmysqlclient-dev. Junto con los paquetes mysql, también instale los paquetes php que requiere mysql.

Integración de base de datos e interfaz web

1. Instale los paquetes de la biblioteca de desarrollo mysql server, client y mysql.

![]()

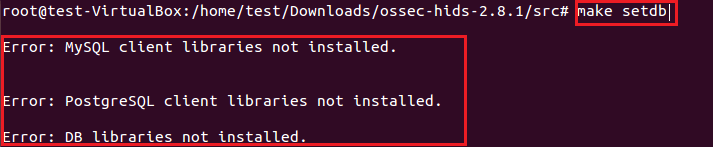

De lo contrario, el siguiente error aparecerá cuando se ejecute hacer setdb comando en código fuente OSSEC.

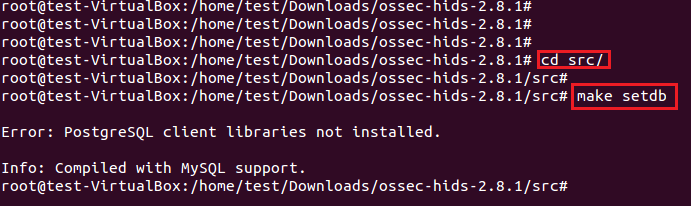

2. Vuelva a compilar OSSEC en el servidor y no cambie la configuración anterior del servidor OSSEC.

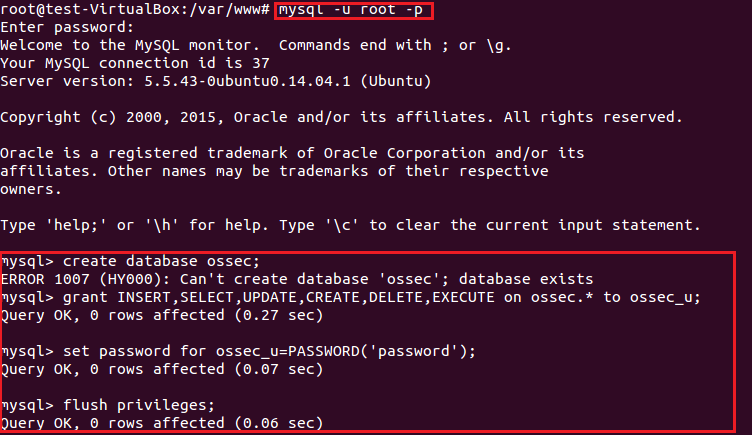

3. Después de la instalación exitosa de OSSEC con la base de datos mysql, lo siguiente es la creación de una nueva base de datos y otorgarle permiso. Se muestra en la siguiente figura.

root @ test-VirtualBox: / var / www # mysql -u root -p

Introducir la contraseña:

mysql> crear base de datos ossec;

mysql> crear base de datos ossec;

mysql> otorga INSERTAR, SELECCIONAR, ACTUALIZAR, CREAR, ELIMINAR, EJECUTAR en ossec. * a ossec_u;

Consulta correcta, 0 filas afectadas (0,27 segundos)

mysql> establecer contraseña para ossec_u = PASSWORD (‘contraseña’);

Consulta OK, 0 filas afectadas (0.07 seg)

mysql> flush privilegios;

Consulta OK, 0 filas afectadas (0.06 seg)

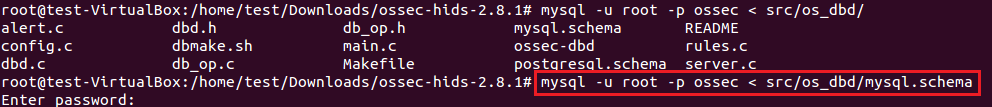

4. Importe el esquema de la base de datos (mysql.schema) que se proporciona en la fuente OSSEC.

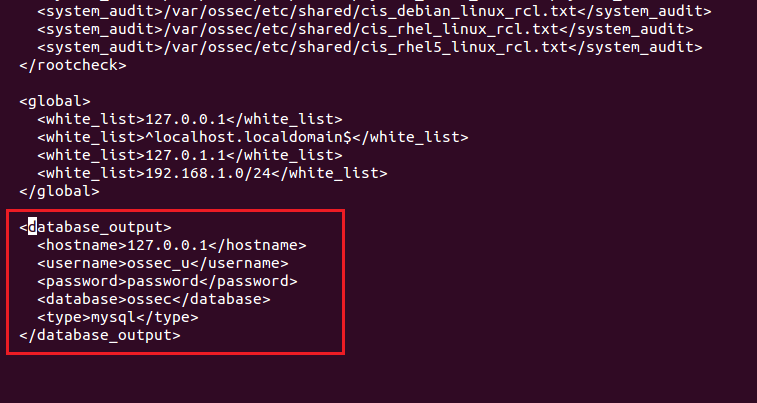

5. Cambie la configuración relacionada con la base de datos en el archivo ossec.conf (/var/ossec/etc/ossec.conf) que se proporciona en la siguiente instantánea

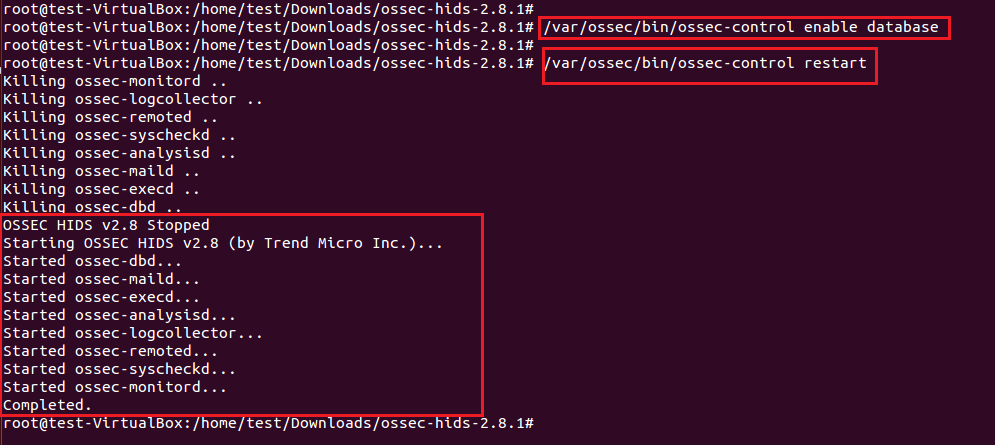

6. Para aplicar los cambios anteriores, ejecute los siguientes comandos de ossec para habilitar la base de datos con OSSEC

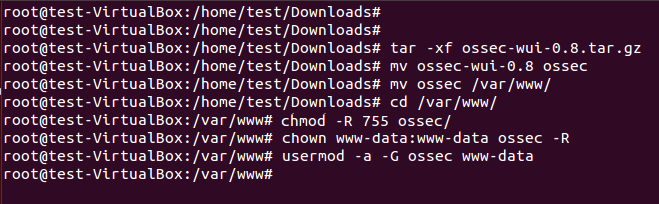

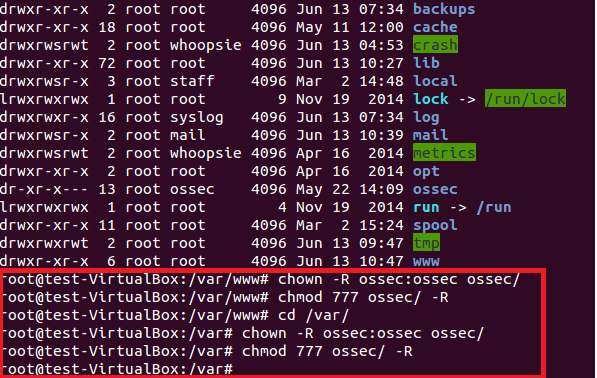

7. Después de la integración exitosa de mysql con OSSEC, ahora descargaremos la interfaz web de OSSEC y cambiaremos su permiso. Descárgalo desde Sitio web de OSSEC, extráigalo y muévase al directorio / var / www / del servidor web Apache. (/ var / www es el directorio raíz de Apache)

También cambie el permiso del directorio / var / ossec; de lo contrario, la interfaz web producirá «no se puede acceder al directorio ossec» error.

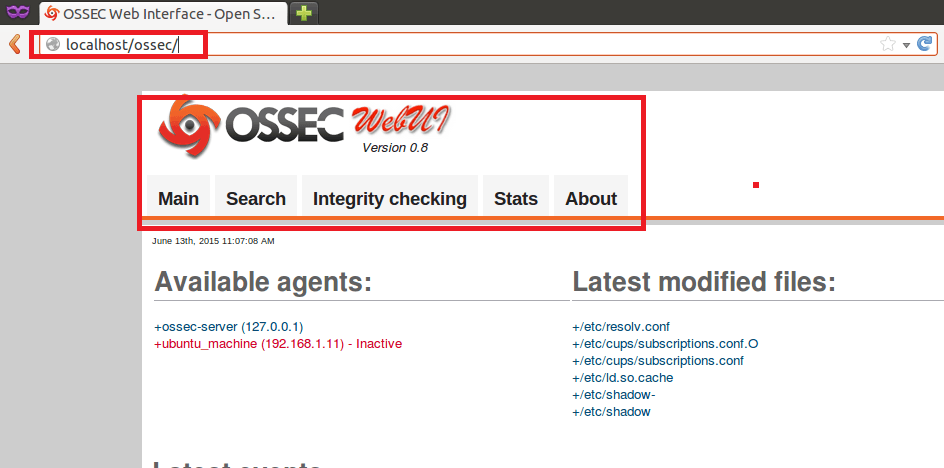

Después de cambiar el permiso de los directorios necesarios, escriba localhost / ossec en el navegador. Mostrará una ventana como la que se muestra a continuación.

Conclusión

En esta parte del artículo, aprendimos la integración de OSSEC con la base de datos mysql para que las alertas / registros se almacenen para un mejor análisis. Las alertas generadas por OSSEC se pueden ver en la CLI y la interfaz web. Por eso integramos la interfaz web con la instalación del servidor OSSEC para un mejor análisis de las alertas y gestiones de los clientes OSSEC.