Las 5 principales vulnerabilidades conocidas que son una amenaza para su postura de seguridad

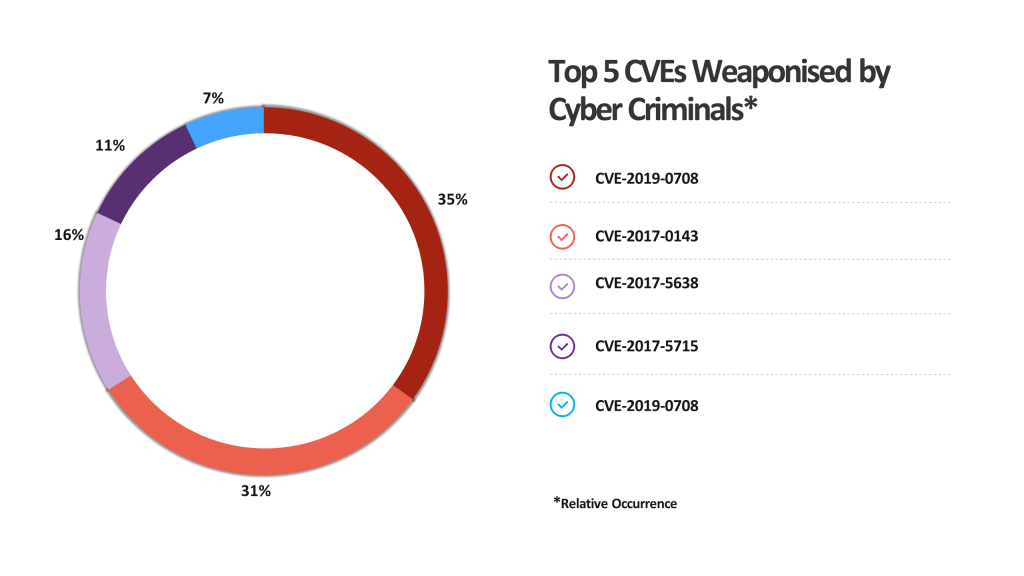

Cada año, proveedor de gestión de vulnerabilidades de pila completa Edgescan publica su Informe de estadísticas de vulnerabilidad, que destaca las vulnerabilidades de mayor impacto que aún existen. Como adelanto de su informe de 2021, su equipo ha compilado una lista útil de las 5 principales vulnerabilidades conocidas sin parche que aprovechan los ciberdelincuentes para lanzar ataques contra organizaciones desprevenidas.

La lista incluye el CVE, su impacto y los actores de amenazas que se aprovechan de las vulnerabilidades.

| 1. CVE-2019-0708: a menudo conocido como BlueKeep |

| Puntaje CVSS 2 |

| 10 |

| Sistemas impactados |

| Microsoft Windows |

| Descripción |

| Existe una vulnerabilidad de ejecución remota de código en los Servicios de escritorio remoto anteriormente conocidos como Servicios de Terminal Server cuando un atacante no autenticado se conecta al sistema de destino mediante RDP y envía solicitudes especialmente diseñadas, también conocida como ‘Vulnerabilidad de ejecución de código remoto de Servicios de escritorio remoto’. |

| Impacto |

| Alguien puede usar la función de Escritorio remoto de Windows para iniciar sesión en su PC y tomar el control. Hay una divulgación de información total, lo que resulta en la revelación de todos los archivos del sistema. |

| Actor de amenazas |

| Kelvin SecTeam (Venezuela, Colombia, Perú) |

| Link de referencia |

| CVE-2019-0708: Existe una vulnerabilidad de ejecución remota de código en los Servicios de escritorio remoto antes conocidos como Servicios de Terminal cuando unau (cvedetails.com) |

| 2. CVE-2017-0143 – Carga útil DOBLEPULSAR utiliza este CVE |

| Puntaje CVSS 2 |

| 9.3 |

| Sistemas impactados |

| Microsoft SMB |

| Descripción |

| El servidor SMBv1 en Microsoft Windows Vista SP2; Windows Server 2008 SP2 y R2 SP1; Windows 7 SP1; Windows 8.1; Windows Server 2012 Gold y R2; Windows RT 8.1; y Windows 10 Gold, 1511 y 1607; y Windows Server 2016 permite a los atacantes remotos ejecutar código arbitrario a través de paquetes diseñados, también conocida como «Vulnerabilidad de ejecución remota de código SMB de Windows». Esta vulnerabilidad es diferente de las descritas en CVE-2017-0144, CVE-2017-0145, CVE-2017-0146 y CVE-2017-0148. |

| Impacto |

|

| Actor de amenazas |

| APT3 (China), Calypso (China) |

| Link de referencia |

| Las fallas de manejo de solicitudes de bloqueo de mensajes de Windows Server permiten a los usuarios remotos obtener información potencialmente confidencial y ejecutar código arbitrario – SecurityTracker |

| 4. CVE-2017-5715: también conocido como Spectre |

| Puntaje CVSS 2 |

| 4,7 |

| Sistemas impactados |

| BRAZO, Intel |

| Descripción: |

| Los sistemas con microprocesadores que utilizan ejecución especulativa y predicción de rama indirecta pueden permitir la divulgación no autorizada de información a un atacante con acceso de usuario local a través de un análisis de canal lateral. |

| Impacto: |

| Un usuario local puede ejecutar código especialmente diseñado para hacer que la CPU ejecute de forma especulativa una rama indirecta para filtrar el contenido de la memoria de otro proceso a la memoria caché de la CPU y luego leer el contenido de la memoria caché [CVE-2017-5715]. Un usuario local puede ver el contenido de la memoria virtual arbitraria en el dispositivo de la CPU de destino [which can lead to elevated privileges on the target system] |

| Actor de amenazas |

| Desconocido |

| Link de referencia |

| Las condiciones de carrera de caché de datos de CPU Intel / AMD / ARM permiten a los usuarios locales leer memorias arbitrarias de CPU virtual – SecurityTracker |

Visite los Recursos de estadísticas de vulnerabilidad para obtener más información y ver el Informe de estadísticas de Edgescan 2020. Registre su interés para recibir una de las primeras copias del Informe 2021, que vence en febrero de 2021.