Cómo instalar Security Onion 14.04

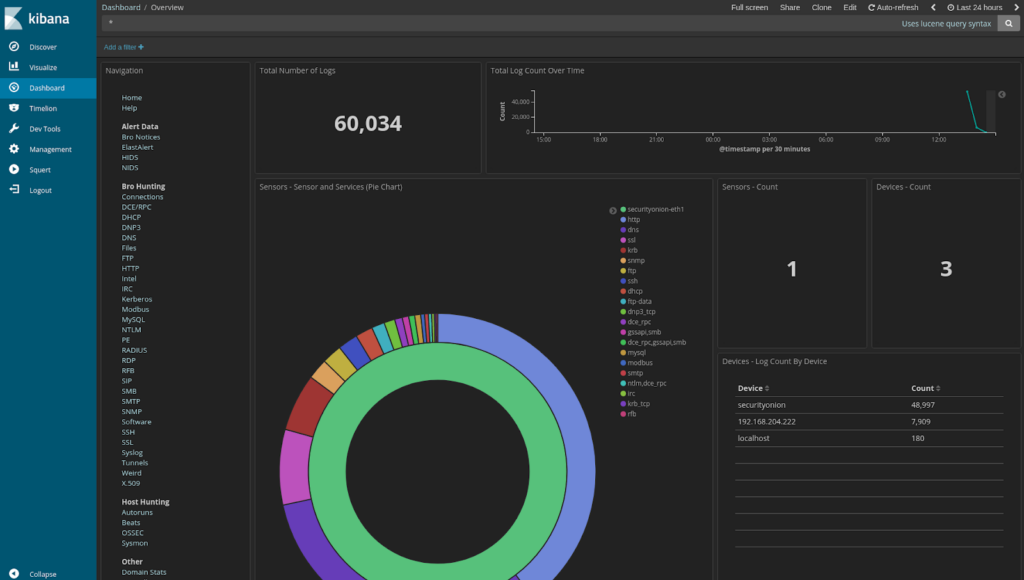

¿Conocías Security Onion? Es una distribución de Linux especializada en el monitoreo de la seguridad de la red y la prevención de intrusiones, simplifica toda la administración de la red con una distribución basada en Ubuntu que puede comenzar a usar con solo unos pocos pasos. Viene con muchos software de seguridad valiosos para monitorear su red en tiempo real o realizar análisis en archivos pcap y / o registros del sistema.

Hoy lo guiaré a través del proceso de instalación paso a paso. Al final de este artículo, lo tiene instalado en su máquina y podrá comenzar a monitorear el tráfico de su red y la actividad del host utilizando sus herramientas.

Aquí hay herramientas que encontrará en Security Onion:

| Reensamblador | tcpdump | OSSEC | cazar | Chirriar |

| Xplico | tshark | hermano | dsniff | ELSA |

| tcpxtract | ngrep | Bufido | sslsniff | Snorby |

| tcpstat | Wireshark | Suricata | mergecap | sguil |

| tcpslice | ssldump | corral2 | red de deriva | p0f |

| tcpreplay | NetworkMiner | u2boat | netsniff-ng | Huela esto |

| escamoso | Argos | u2spewfoo | red de deriva | tcpick |

| caosreader | Daemonlogger | enredado | labrea | esperando |

Descarga Security Onion

Descargar el Cebolla de seguridad ISO de Github. De hecho, Security Onion incluso se puede instalar en distribuciones basadas en Ubuntu, sin embargo, esto no se tratará aquí, aquí está cómo instalar Security Onion en Ubuntu.

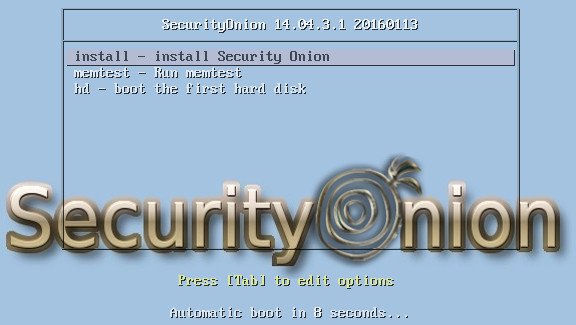

Bota

Cuando inicie el sistema con los medios Security Onion, se le presentará la siguiente pantalla, simplemente presione la opción de instalación.

Instalar cebolla de seguridad

Una vez que seleccione la opción de instalación, el sistema comenzará a arrancar y luego mostrará la pantalla de configuración.

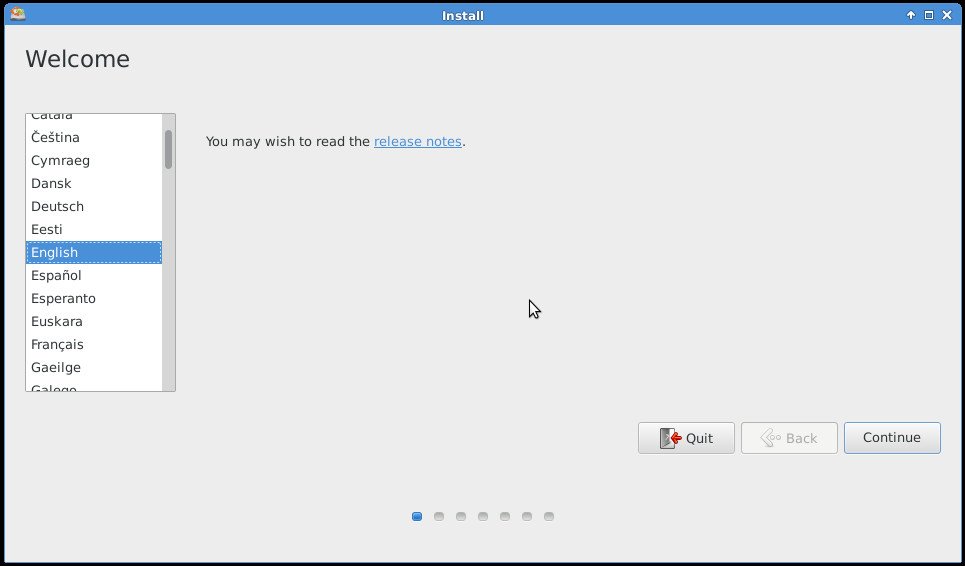

Parte I – Sistema operativo

Lo primero que debe configurar es el idioma del sistema operativo.

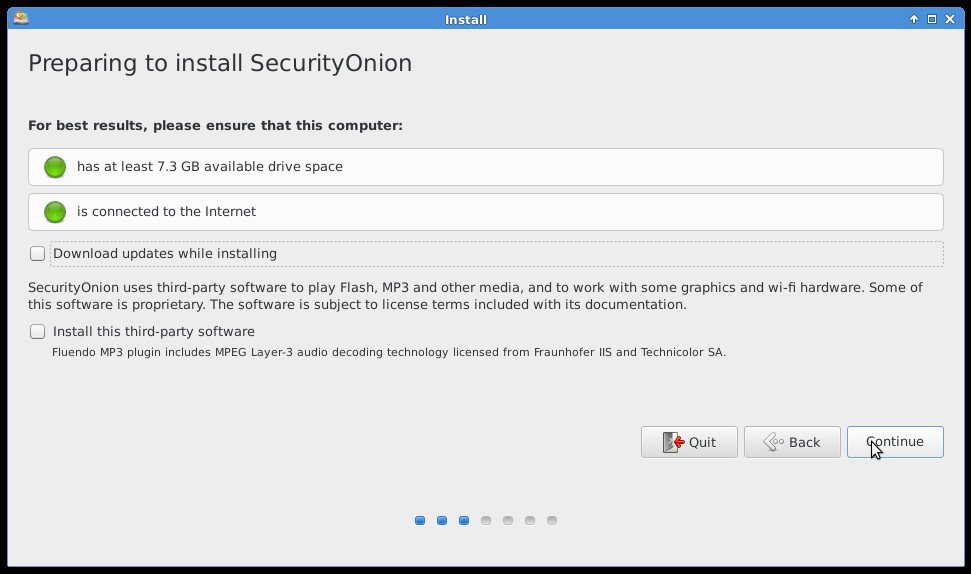

Ahora decida utilizar o no tecnología de terceros, como el reproductor Flash o los códecs MP3.

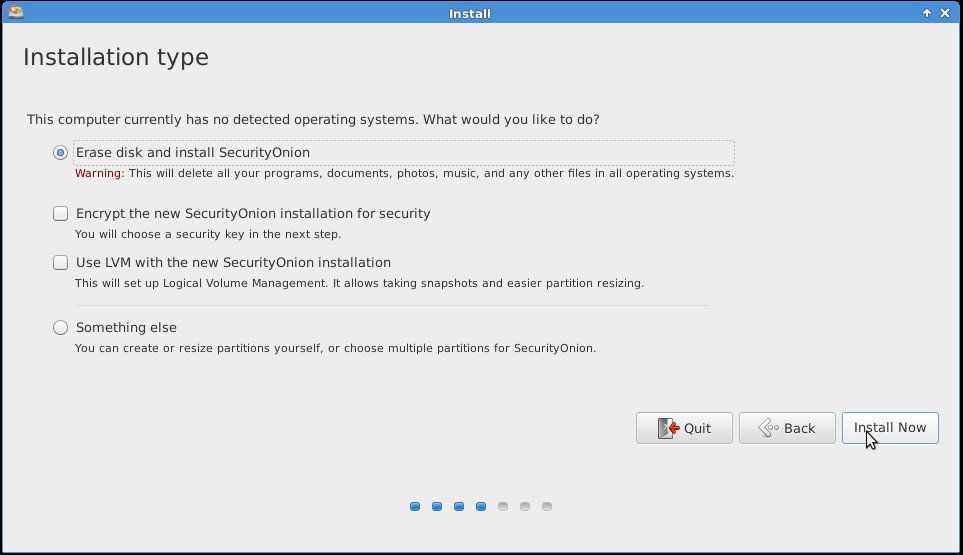

Seleccione cómo se instalará el sistema en su disco duro, el cifrado del disco y las configuraciones de LVM no funcionaron de inmediato, por lo que si no está familiarizado con él, simplemente haga clic en instalar y luego continúe cuando se le solicite.

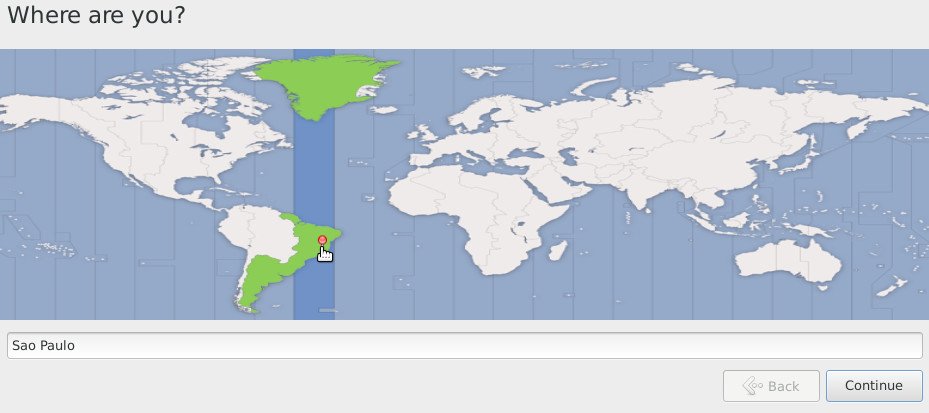

Ahora seleccione la ubicación, esto establecerá las opciones de fecha / hora de la configuración regional, haga clic en su país y luego continúe.

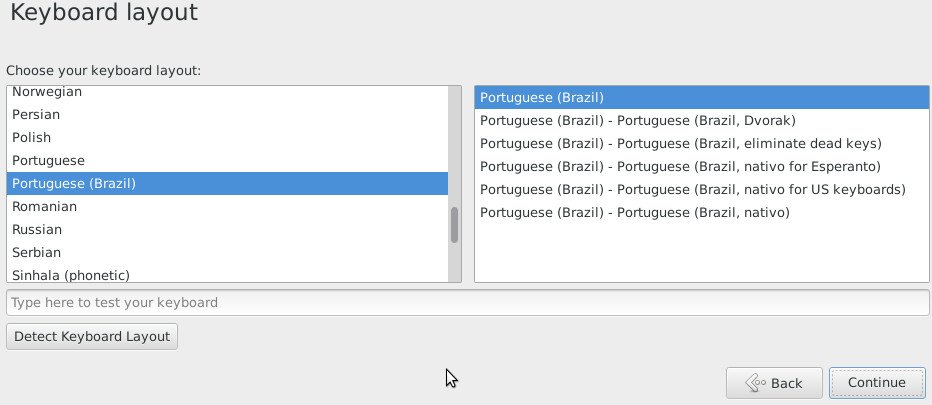

Seleccione la distribución de su teclado, use la herramienta de detección en caso de duda.

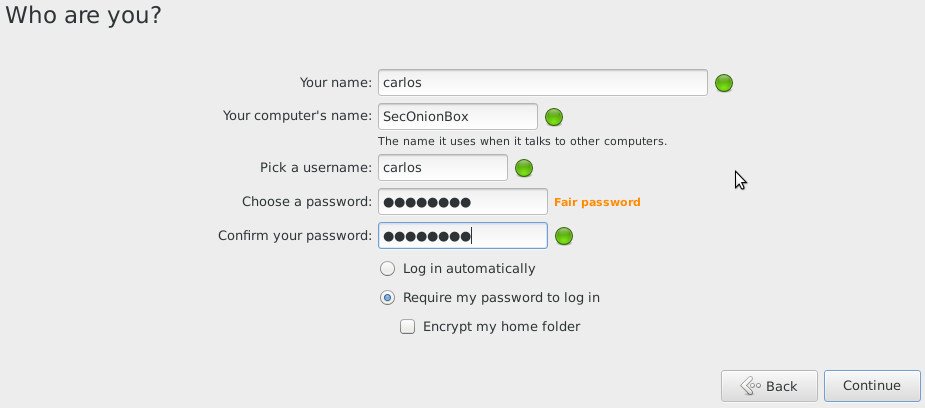

Luego configure sus credenciales, deberá responder lo siguiente:

- Tu nombre

- Nombre del ordenador

- Nombre de usuario

- Contraseña

- Confirmar Contraseña

- Configúrelo para solicitar una contraseña durante el inicio del sistema

Nota: No seleccione la opción encriptarme carpeta de inicio, a pesar de que no lo probé yo mismo, pero la gente se queja de eso en los foros.

Al final de este proceso, reinicie el sistema para arrancar desde el disco duro.

Parte II – Red

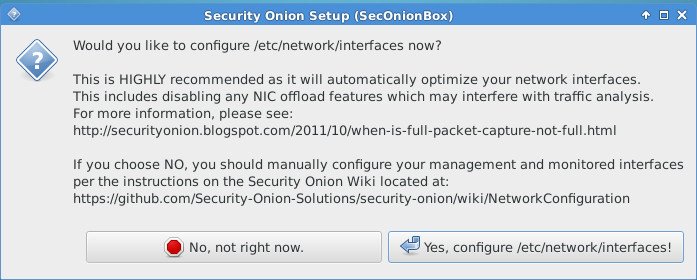

Una vez que el sistema se reinicia, puede ejecutar el script de configuración desde el escritorio y luego dar la contraseña que estableció en el último paso cuando se le solicite. Luego le pregunta si desea configurar sus interfaces de red, elija sí para configurar la red.

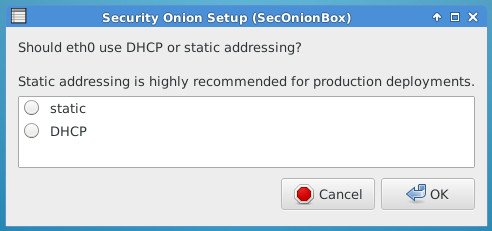

Elija el método de configuración de red a utilizar, vamos a utilizar estático configuración.

Configure la dirección IP de esta máquina.

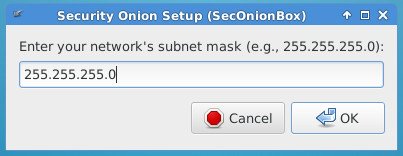

Configure la máscara de red.

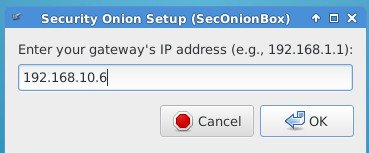

Configure la IP de la puerta de enlace.

Configure la IP de los servidores DNS.

Configure el dominio local.

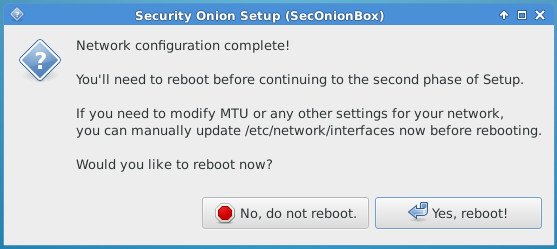

Establezca cualquier configuración de red especial si es necesario, luego reinicie el sistema nuevamente.

Parte III – Sensores y servidores

Ejecute el script de configuración desde el escritorio nuevamente cuando el sistema se reinicie y siga los siguientes pasos.

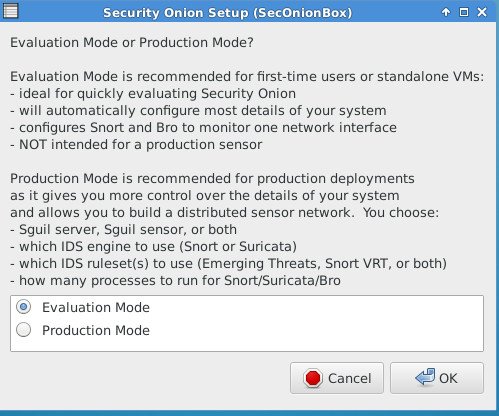

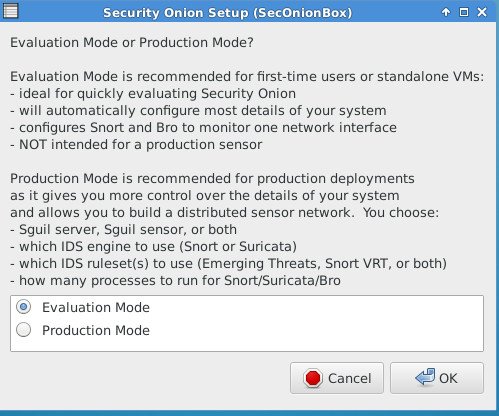

Primero elige qué modo del script de instalación ejecutar, vamos a ejecutar el Modo de producción aquí para mostrarte los detalles.

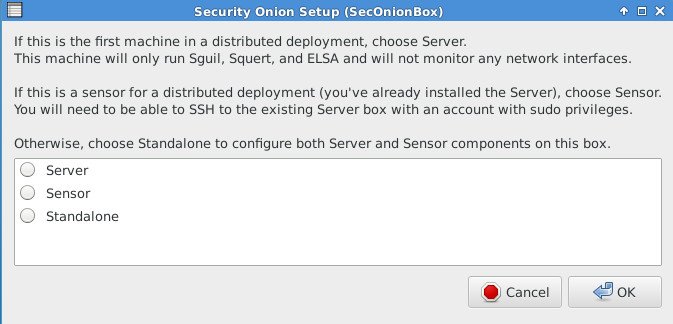

Seleccione qué modo Sguil será instalado:

- sensor: instale agentes para el monitoreo.

- servidor: instale el servicio para administrar el monitoreo.

- independiente: instale ambos, los sensores y el servidor, vamos a usar este.

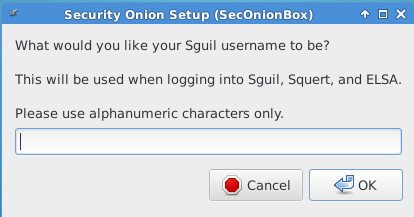

Establezca un nombre de usuario para Sguil, ELSA y Chirriar interfaces.

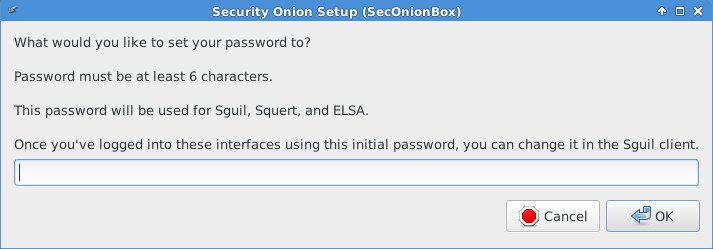

Defina una contraseña y confirme.

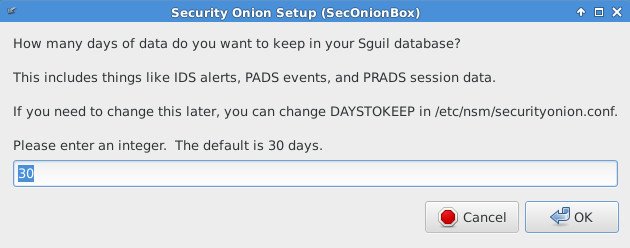

Establezca cuántos días conservará el registro.

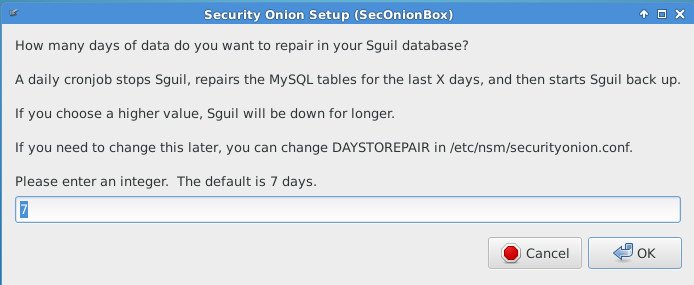

Establezca la cantidad de días para reparar tablas MySQL.

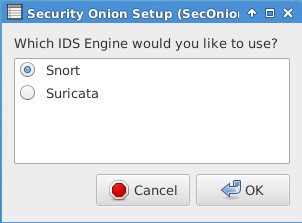

Seleccione el motor IDS para usar, ya sea Bufido o Suricata.

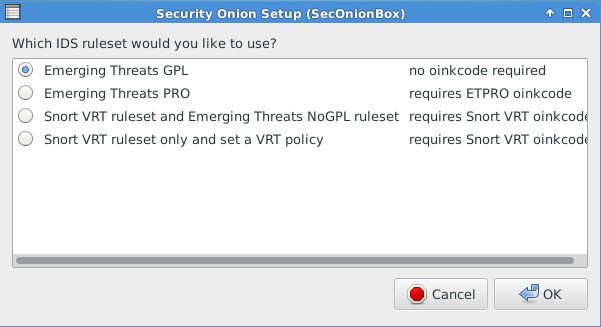

Seleccione el conjunto de reglas de IDS que desee utilizar.

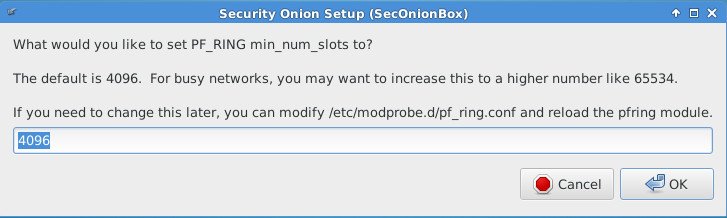

Establezca el número mínimo de PF_RING ranuras.

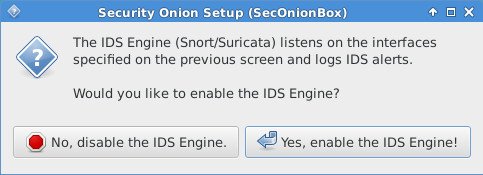

Habilite el uso del motor IDS.

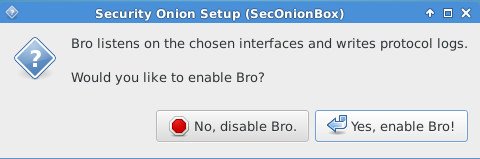

Habilitar hermano marco de análisis de red.

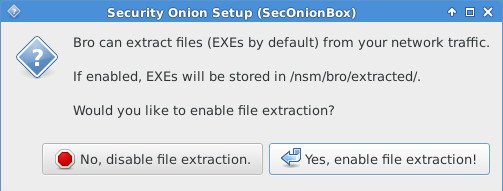

Habilite la función de extracción de archivos ejecutables de Bro. Esta característica ayuda mucho a identificar malware.

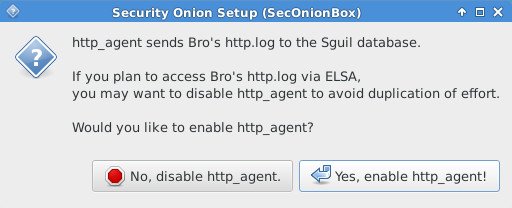

Desactive bro http_agent para ahorrar recursos si va a utilizar ELSA.

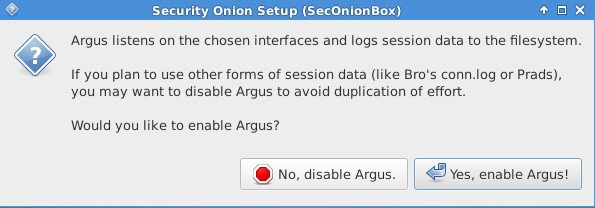

Habilitar Argos gestión de sesiones.

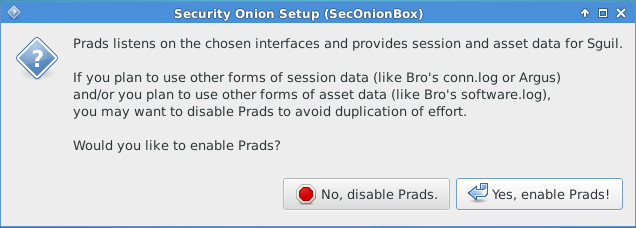

Desactivar Prads gestión de activos como estamos usando Bro’s conn.log

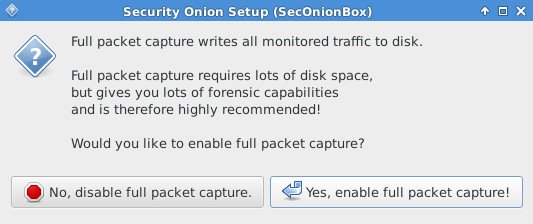

Habilite la captura completa de paquetes, esto es muy recomendable a menos que lo denieguen las limitaciones del disco.

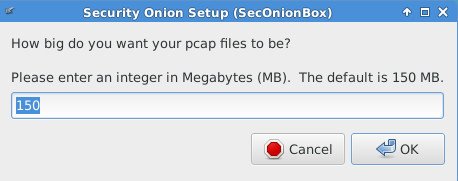

Especifique el tamaño máximo de archivo pcap en megabytes. Esto dependerá de sus necesidades y disponibilidad de disco, pero algo entre 150 y 1500 debería funcionar para la mayoría de las configuraciones.

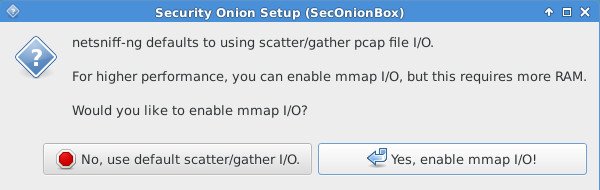

Habilite mmap I / O para archivos pcap en netsniff-ng para obtener el mejor rendimiento si tiene una cantidad razonable de memoria.

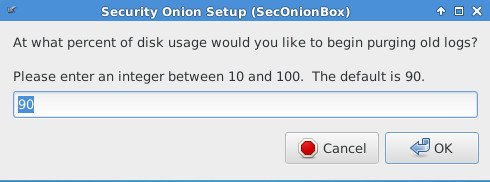

Establezca el espacio mínimo disponible en el disco para comenzar a depurar archivos pcap.

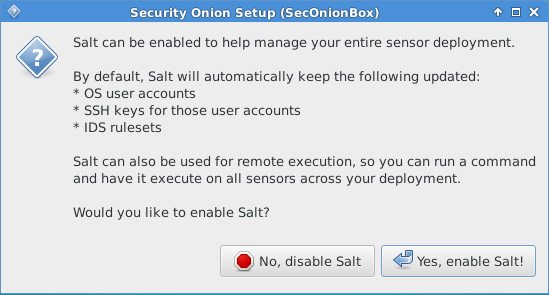

Desactivar Sal sistema de gestión de la configuración a menos que vaya a ejecutar más nodos.

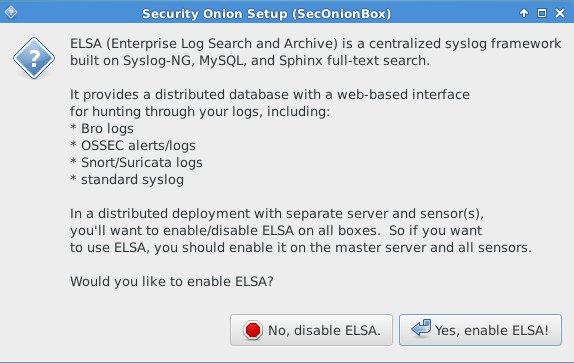

Habilitar ELSA marco de registro.

Conclusión

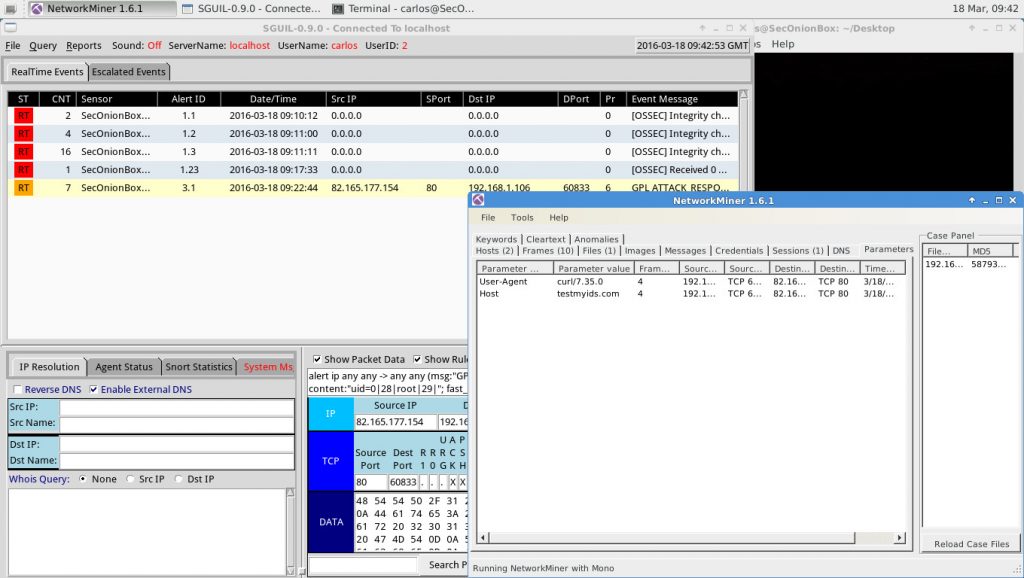

Has terminado, Security Onion debe estar funcionando en este punto. Puede comenzar a usar las herramientas para inspeccionar su entorno ahora. A continuación se muestran algunas capturas de pantalla.

Sguil en alerta generada por una solicitud a testmyids.com y sesión detallada en Network Miner

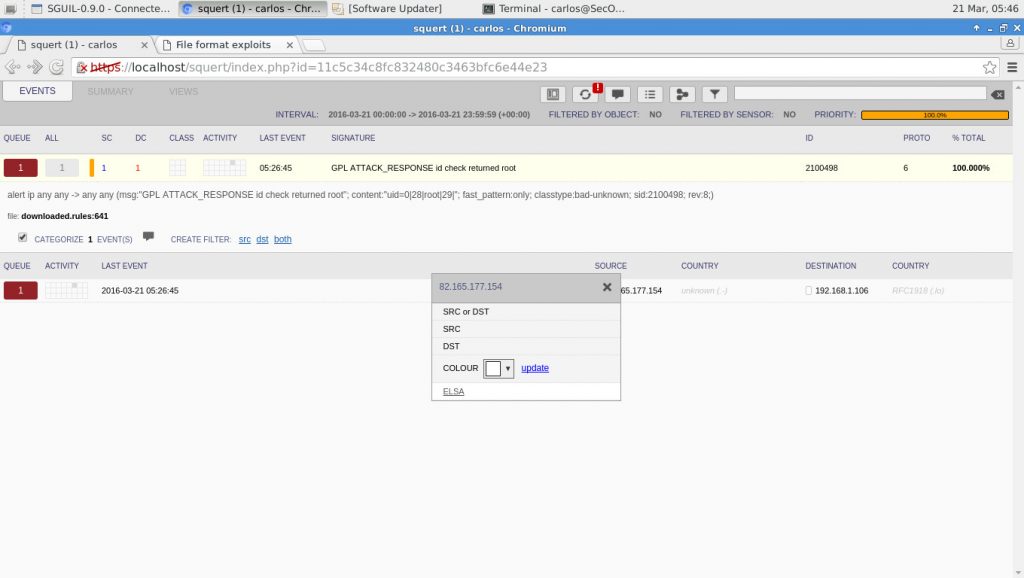

Vista rápida del mismo evento.

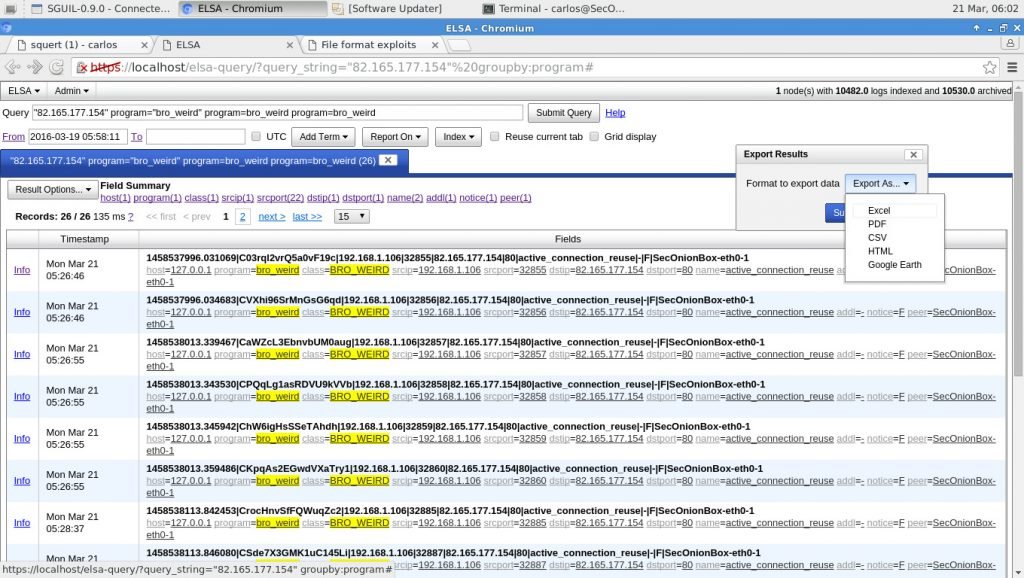

Búsqueda de ELSA relativa al evento.

El evento anterior se puede analizar de muchas otras formas en diferentes herramientas de Security Onion, podemos pasar de una simple alerta a las mismas instrucciones dentro de algún malware, dependerá del incidente. Este no es el caso aquí, tal vez en las publicaciones futuras profundicemos en el análisis forense de malware u otros usos de las herramientas de cebolla de seguridad.

Eso es todo por ahora, ¡gracias por leer!