Actualización de MacOS High Sierra 10.13.2 lanzada con correcciones de errores

Apple ha lanzado macOS High Sierra 10.13.2 al público en general. La actualización de software incluye varias correcciones de errores y se dice que mejora la estabilidad, seguridad y compatibilidad de High Sierra y, por lo tanto, se recomienda a los usuarios de Mac que ejecutan High Sierra para actualizar.

Por separado, los usuarios de MacOS Sierra y Mac OS X El Capitan encontrarán la Actualización de seguridad 2017-002 Sierra y la Actualización de seguridad 2017-005 El Capitan disponibles para sus respectivas versiones de sistema operativo. También se recomienda instalar estas actualizaciones de seguridad para los usuarios de Mac que ejecutan 10.12.6 y 10.11.6.

Los problemas específicos mencionados en las notas de la versión de MacOS High Sierra 10.13.2 incluyen mejoras para algunos dispositivos de audio USB, navegación por voz para obtener una vista previa de los archivos PDF y pantallas Braille mejoradas con Mail. Se supone que la actualización final 10.13.2 también incluye una solución permanente al error de conexión raíz y al error de red que se produjo en versiones anteriores de MacOS High Sierra.

Cómo descargar y actualizar macOS High Sierra 10.13.2

Siempre haga una copia de seguridad de una Mac antes de instalar cualquier actualización de software del sistema, la forma más fácil de hacerlo es con Time Machine en una Mac.

- Arrastra hacia abajo el menú Apple y elige «App Store»

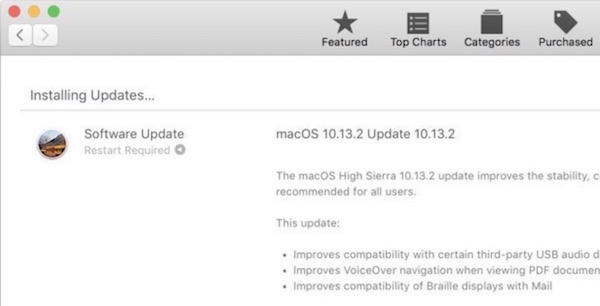

- Vaya a la pestaña «Actualizaciones» y elija descargar y actualizar la «Actualización de MacOS 10.13.2»

La actualización del software High Sierra tiene la etiqueta «macOS 10.13.2 Update 10.13.2» en la Mac App Store.

Actualizaciones de seguridad para macOS Sierra y Mac OS X El Capitan

Los usuarios de Mac que ejecutan Sierra y El Capitan encontrarán la «Actualización de seguridad 2017-002 Sierra» y la «Actualización de seguridad 2017-005 El Capitan» disponibles en la sección de Actualizaciones de la Mac App Store.

Aunque las actualizaciones de seguridad son pequeñas, se recomienda realizar una copia de seguridad en una Mac antes de instalarlas.

Los usuarios de Mac pueden optar por descargar macOS High Sierra Combo Update o una actualización regular, así como paquetes de actualizaciones de seguridad individuales, desde aquí en descargas de soporte de Apple. Usar una actualización combinada para actualizar el software de su Mac OS es fácil, pero generalmente se considera más avanzado y puede ser particularmente beneficioso para los usuarios que instalan la misma actualización en varias computadoras o que provienen de una versión anterior de la misma versión de software. 10.13 .0 directamente a 10.13.2).

Notas de la versión para MacOS High Sierra 10.13.2

Las notas de la versión que acompañan a la descarga de la App Store son breves y mencionan lo siguiente:

Esta actualización se recomienda para todos los usuarios de macOS High Sierra.

La actualización macOS High Sierra 10.13.2 mejora la seguridad, la estabilidad y la compatibilidad de su Mac y se recomienda para todos los usuarios.

Esta actualización:

• Mejora la compatibilidad con ciertos dispositivos de audio USB de terceros.

• Mejora la navegación de VoiceOver al visualizar documentos PDF en Vista previa.

• Mejora la compatibilidad de las pantallas Braille con Mail.

Contenido empresarial:

• Mejora el rendimiento al usar credenciales de llavero para acceder a sitios web de SharePoint que usan autenticación NTLM.

• Resuelve un problema que impide que Mac App Store y otros procesos invocados por Launch Daemons se ejecuten en redes que usan información de proxy definida en un archivo PAC.

• Si cambia su contraseña de usuario de Active Directory fuera de las preferencias de Usuarios y grupos, la nueva contraseña ahora se puede usar para desbloquear el volumen FileVault (anteriormente, solo la contraseña anterior desbloquea el volumen).

• Mejora la compatibilidad con los directorios de inicio de SMB cuando el punto compartido contiene un signo de dólar en su nombre.

Notas de seguridad para macOS 10.13.2, Actualización de seguridad 2017-002 Sierra y Actualización de seguridad 2017-005 El Capitan

De acuerdo con varias correcciones de seguridad y se incluyeron correcciones de errores notas de seguridad de Apple:

macOS High Sierra 10.13.2, Actualización de seguridad 2017-002 Sierra y Actualización de seguridad 2017-005 El Capitan

Lanzado el 6 de diciembre de 2017

apache

Disponible para: macOS High Sierra 10.13.1, macOS Sierra 10.12.6, OS X El Capitan 10.11.6

Impacto: el procesamiento de una directiva de configuración de Apache creada con fines malintencionados puede provocar la divulgación de la memoria del proceso

Descripción: Se han resuelto varios problemas actualizando a la versión 2.4.28.

CVE-2017-9798giro

Disponible para: macOS High Sierra 10.13.1, macOS Sierra 10.12.6, OS X El Capitan 10.11.6

Impacto: los servidores FTP maliciosos pueden hacer que el cliente lea la memoria fuera de los límites

Descripción: hubo un problema de lectura fuera de los límites en el análisis de respuesta FTP PWD. Este problema se ha resuelto mejorando la verificación de los límites.

CVE-2017-1000254: Max DymondUtilidad de directorio

Disponible para: macOS High Sierra 10.13 y macOS High Sierra 10.13.1

No afectado: macOS Sierra 10.12.6 y versiones anteriores

Impacto: un atacante puede omitir la autenticación del administrador sin proporcionar la contraseña del administrador

Descripción: Hubo un error lógico al validar las credenciales. Esto se ha abordado mejorando la validación de la acreditación.

CVE-2017-13872Controlador de gráficos Intel

Disponible para: macOS High Sierra 10.13.1

Impacto: una aplicación puede ejecutar código arbitrario con privilegios de kernel

Descripción: se ha resuelto un problema de corrupción de la memoria mejorando la gestión de la memoria.

CVE-2017-13883: investigador anónimoControlador de gráficos Intel

Disponible para: macOS High Sierra 10.13.1

Impacto: un usuario local podría hacer que el sistema se apague inesperadamente o que lea la memoria del kernel

Descripción: hubo un problema de lectura fuera de los límites que provocó la divulgación de la memoria del kernel. Esto se ha solucionado mejorando la validación de las entradas.

CVE-2017-13878: Ian Beer de Google Project ZeroControlador de gráficos Intel

Disponible para: macOS High Sierra 10.13.1

Impacto: una aplicación podría ejecutar código arbitrario con privilegios del sistema.

Descripción: Se ha solucionado una lectura fuera de límite mejorando la verificación de límites.

CVE-2017-13875: Ian Beer de Google Project ZeroIOAcceleratorFamily

Disponible para: macOS High Sierra 10.13.1, macOS Sierra 10.12.6, OS X El Capitan 10.11.6

Impacto: una aplicación podría ejecutar código arbitrario con privilegios del sistema.

Descripción: se ha resuelto un problema de corrupción de la memoria mejorando la gestión de la memoria.

CVE-2017-13844: Encontrado por IMF desarrollado por HyungSeok Han (daramg.gift) de SoftSec, KAIST (softsec.kaist.ac.kr)IOKit

Disponible para: macOS High Sierra 10.13.1

Impacto: una aplicación podría ejecutar código arbitrario con privilegios del sistema

Descripción: Hubo un problema al ingresar la entrada del kernel. Este problema se ha solucionado mejorando la validación de las entradas.

CVE-2017-13848: Alex Plaskett de MWR InfoSecurity

CVE-2017-13858: investigador anónimoIOKit

Disponible para: macOS High Sierra 10.13.1, macOS Sierra 10.12.6, OS X El Capitan 10.11.6

Impacto: una aplicación podría ejecutar código arbitrario con privilegios del sistema.

Descripción: Se han solucionado varios problemas de corrupción de la memoria mejorando la gestión del estado.

CVE-2017-13847: Ian Beer de Google Project ZeroCentro

Disponible para: macOS High Sierra 10.13.1, macOS Sierra 10.12.6, OS X El Capitan 10.11.6

Impacto: una aplicación podría ejecutar código arbitrario con privilegios de kernel

Descripción: se ha resuelto un problema de corrupción de la memoria mejorando la gestión de la memoria.

CVE-2017-13862: AppleCentro

Disponible para: macOS High Sierra 10.13.1, macOS Sierra 10.12.6, OS X El Capitan 10.11.6

Impacto: una aplicación puede leer la memoria restringida

Descripción: Se ha abordado una lectura fuera de límites con una verificación mejorada de los límites.

CVE-2017-13833: Brandon AzadCentro

Disponible para: macOS High Sierra 10.13.1

Impacto: una aplicación podría ejecutar código arbitrario con privilegios de kernel

Descripción: se ha resuelto un problema de corrupción de la memoria mejorando la gestión de la memoria.

CVE-2017-13876: Ian Beer de Google Project ZeroCentro

Disponible para: macOS High Sierra 10.13.1, macOS Sierra 10.12.6, OS X El Capitan 10.11.6

Impacto: una aplicación puede leer la memoria restringida

Descripción: se solucionó un tipo de problema de confusión, con una mejor gestión de la memoria.

CVE-2017-13855: Jann Horn de Google Project ZeroCentro

Disponible para: macOS High Sierra 10.13.1, macOS Sierra 10.12.6, OS X El Capitan 10.11.6

Impacto: una aplicación malintencionada puede ejecutar código arbitrario con privilegios del kernel

Descripción: se ha resuelto un problema de corrupción de memoria mejorando la gestión de la memoria.

CVE-2017-13867: Ian Beer de Google Project ZeroCentro

Disponible para: macOS High Sierra 10.13.1

Impacto: una aplicación puede leer la memoria restringida

Descripción: se ha solucionado un problema de validación mejorando el saneamiento de entrada.

CVE-2017-13865: Ian Beer de Google Project ZeroCentro

Disponible para: macOS High Sierra 10.13.1, macOS Sierra 10.12.6, OS X El Capitan 10.11.6

Impacto: una aplicación puede leer la memoria restringida

Descripción: se ha solucionado un problema de validación con el saneamiento de entrada mejorado.

CVE-2017-13868: Brandon Azad

CVE-2017-13869: Jann Horn de Google Project ZeroCorreo

Disponible para: macOS High Sierra 10.13.1

Impacto: el correo electrónico AS / MIME cifrado puede enviarse accidentalmente sin cifrar si el certificado S / MIME del destinatario no está instalado

Descripción: se ha resuelto un problema de interfaz de usuario incoherente mejorando la gestión del estado.

CVE-2017-13871: un investigador anónimoMensajes inconclusos

Disponible para: macOS High Sierra 10.13.1

Impacto: un atacante con una posición de red privilegiada puede interceptar correo

Descripción: hubo un problema de cifrado con las credenciales S / MIME. El problema se solucionó con comprobaciones adicionales y control del usuario.

CVE-2017-13860: Michael Weishaar de INNEO Solutions GmbHOpenSSL

Disponible para: macOS High Sierra 10.13.1, macOS Sierra 10.12.6, OS X El Capitan 10.11.6

Impacto: una aplicación puede leer la memoria restringida

Descripción: hubo un problema de lectura fuera de los límites en el análisis X.509 IPAddressFamily. Este problema se ha resuelto mejorando la verificación de los límites.

CVE-2017-3735: encontrado por OSS-FuzzServidor de pantalla compartida

Disponible para: macOS High Sierra 10.13.1, macOS Sierra 10.12.6

Impacto: un usuario con acceso para compartir pantalla puede acceder a cualquier archivo de lectura raíz.

Descripción: hubo un problema de permisos al manejar las sesiones de uso compartido de pantalla. Este problema se ha solucionado mejorando la gestión de permisos.

CVE-2017-13826: Trevor Jacques de Toronto

Por separado, los usuarios de Apple Watch y Apple TV encontrarán watchOS 4.2 y tvOS 11.2 disponibles como actualizaciones, y los usuarios de iPhone y iPad pueden descargar iOS 11.2.