Plataforma CyCognito

Reseña de: Dave Mitchell

Proveedor: CyCognito

Sitio web: www.cycognito.com

Precio: Basado en la cantidad de activos

Puntuaciones

Rendimiento 5/5

Características 5/5

Relación calidad-precio 5/5

Facilidad de uso 5/5

En general 5/5

Veredicto: Con las regulaciones de protección de datos cada vez más estrictas, fallar no es una opción. CyCognito es una nueva generación de plataforma de evaluación de seguridad que puede mantenerlo un paso por delante de los piratas informáticos.

La gran escala de violaciones de seguridad de datos de alto perfil muestra que, incluso ahora, demasiadas empresas todavía no se toman esto en serio. Tampoco se trata de infracciones triviales, ya que en muchos incidentes bandas organizadas de delincuentes han podido robar millones de registros que contienen datos confidenciales y personales.

El daño causado a la reputación de una empresa es bastante grave, pero las multas punitivas pueden hacer que se arrodille. Para demostrar que se trata de negocios, la reciente legislación GDPR (Reglamento general de protección de datos) ha aumentado la sanción máxima por infracciones graves hasta 20 millones de euros o el 4% de la facturación global, lo que sea mayor.

Claramente, las empresas necesitan implementar medidas sólidas de ciberseguridad, pero muchos productos están fragmentados y son complejos de implementar, lo que los hace poco atractivos para los oficiales de seguridad estresados. La plataforma CyCognito adopta un enfoque refrescante y diferente, ya que no requiere configuración, recursos adicionales y prácticamente ninguna información sobre la empresa protegida.

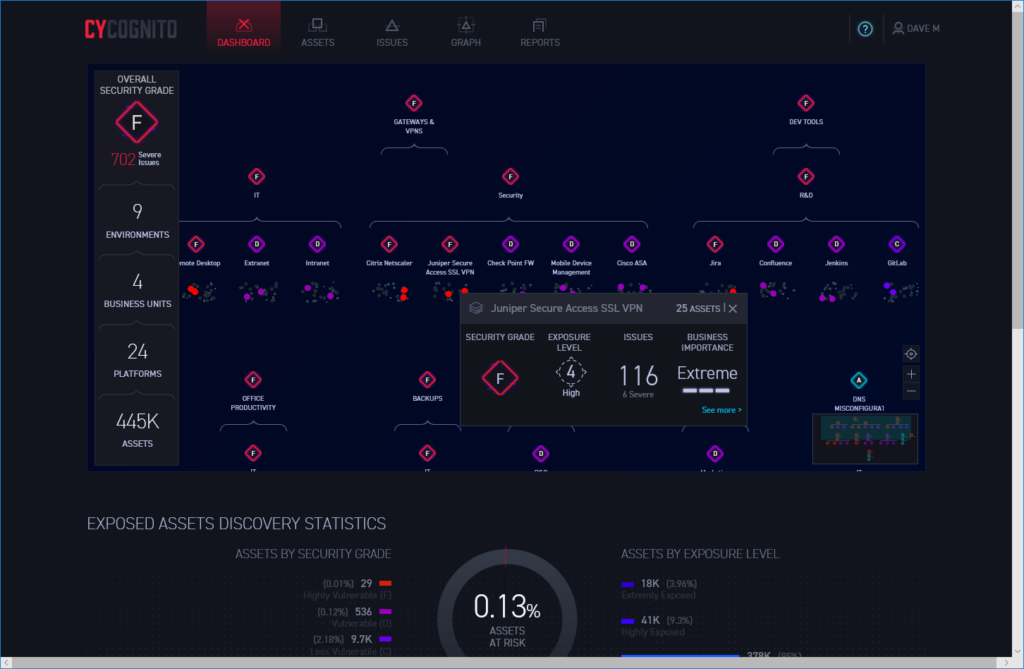

El panel del portal proporciona una descripción general de todos los activos, su agrupación y posición de seguridad.

Instalación e implementación cero

CyCognito opina que una solución de evaluación de la seguridad debería comportarse de la misma forma que un pirata informático. Aquellos que tengan la intención de atacar una organización específica buscarán los activos que poseen, cuáles están expuestos y qué vulnerabilidades pueden explotarse.

Algunas soluciones requieren información sobre una organización que es posible que un pirata informático no pueda obtener a través de métodos convencionales, lo que les da una perspectiva sesgada. Otros pueden requerir agentes instalados dentro del perímetro de la red creando un entorno de monitoreo poco realista.

Todo lo que CyCognito requiere del cliente es un detalle sobre su dominio o simplemente el nombre de la empresa: un fragmento de información que un pirata informático puede adquirir fácilmente. No utiliza agentes y no necesita más información privilegiada, como direcciones IP.

Luego, la plataforma de reconocimiento basada en la nube de CyCognito se propone averiguar todo lo que pueda sobre la organización, utilizando las mismas técnicas que los piratas informáticos. La empresa emplea una red global de más de 60.000 bots que buscan información en Internet sobre los recursos de la empresa para determinar su superficie de ataque.

Esto no requiere la intervención o configuración del usuario y es completamente externo a la organización. CyCognito mapea la organización y su perímetro e inicia pruebas de seguridad continuas y autónomas en todos los activos descubiertos.

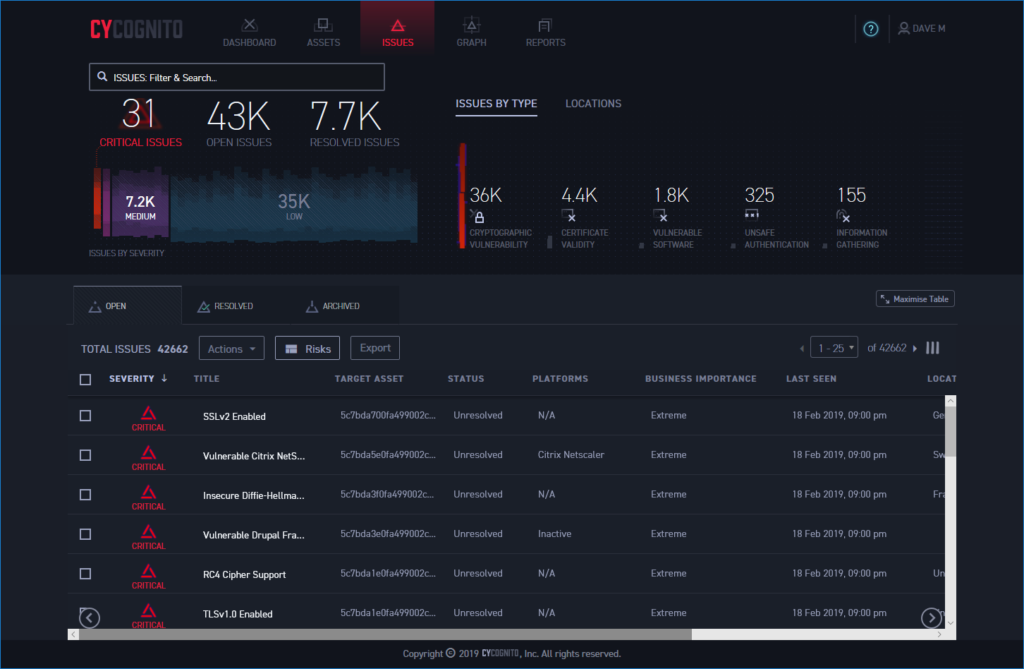

La vista de activos muestra todas las vulnerabilidades críticas a las que se pueden aplicar filtros

Viaje de descubrimiento

El motor de clasificación de CyCognito sondea los activos expuestos para comprender qué hay frente a él. Estos pueden ser cualquier cosa, desde un firewall, una puerta de enlace o un dispositivo VPN SSL hasta una aplicación de base de datos o un servicio basado en la web.

Analiza la facilidad con la que se descubrieron activos específicos y qué tan atractivos podrían ser sus recursos para los piratas informáticos. Luego, realiza una evaluación profunda utilizando una variedad de técnicas para buscar vectores de ataque, incluidas vulnerabilidades conocidas, parches faltantes o actualizaciones de firmware, credenciales de inicio de sesión débiles y mucho más.

Las rutas de descubrimiento son importantes ya que CyCognito crea mapas que muestran todos los saltos a lo largo de la ruta hacia el activo. Una característica valiosa es su capacidad para descubrir activos que pueden parecer no pertenecer a una empresa, pero que de hecho son activos de terceros, lo que fácilmente podría representar una puerta trasera a la red de la empresa.

Este enfoque inteligente tiene muchos otros beneficios ya que, con demasiada frecuencia, se producen infracciones en sistemas o aplicaciones que una organización ni siquiera sabía que aún poseía. Las bases de datos antiguas sin parches, por ejemplo, son muy atractivas para los piratas informáticos, ya que pueden explotarse fácilmente.

La página Problemas enumera primero todos los eventos críticos para que sepa en qué debe centrarse

El portal CyCognito

Toda la información de la organización se presenta en un portal web elegante que se abre con una vista de panel que muestra datos en tiempo real, activos descubiertos, niveles de exposición y problemas clasificados por gravedad. Lo encontramos notablemente informativo ya que su vista de mapa jerárquico muestra todos los activos que comparten el mismo propósito comercial agrupados automáticamente en diferentes entornos.

Una pequeña crítica es que el esquema de color del ‘modo oscuro’ del portal puede dificultar la visualización de cierta información. Sin embargo, CyCognito nos informó que una opción para cambiar a un fondo blanco está en la hoja de ruta del producto.

Junto con los entornos, los activos se agrupan en unidades de negocio para mostrar qué departamentos de la organización los están utilizando. Puede ver de un vistazo dónde existen vulnerabilidades ya que a los activos, entornos y unidades de negocio se les asigna uno de los cinco grados de seguridad donde ‘A’ es muy fuerte y ‘F’ es altamente vulnerable (no hay un grado ‘E’).

CyCognito usa íconos codificados por colores para cada grado para que pueda ver qué problemas deben priorizarse. Puede profundizar más para obtener más información, ya que al hacer clic en cualquier elemento del mapa se abre una ventana con más detalles sobre el nivel de exposición, los activos afectados y una calificación de importancia comercial.

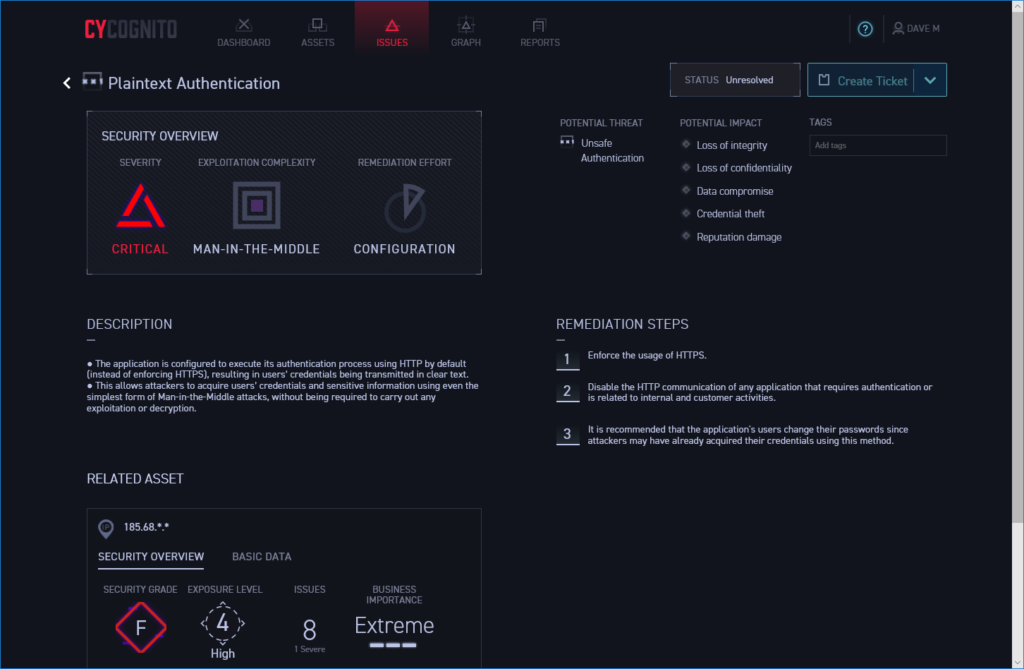

CyCognito proporciona muchos consejos valiosos sobre acciones correctivas.

Evaluación y remediación

La ventana Activos proporciona aún más detalles sobre las superficies de ataque, los problemas de seguridad y los riesgos. Al hacer clic en cualquier elemento de la página principal o en el gráfico activo, se crea un filtro para ajustar la información que se presenta y puede ver fácilmente qué organización, entorno, unidad de negocio y plataforma se ven afectados.

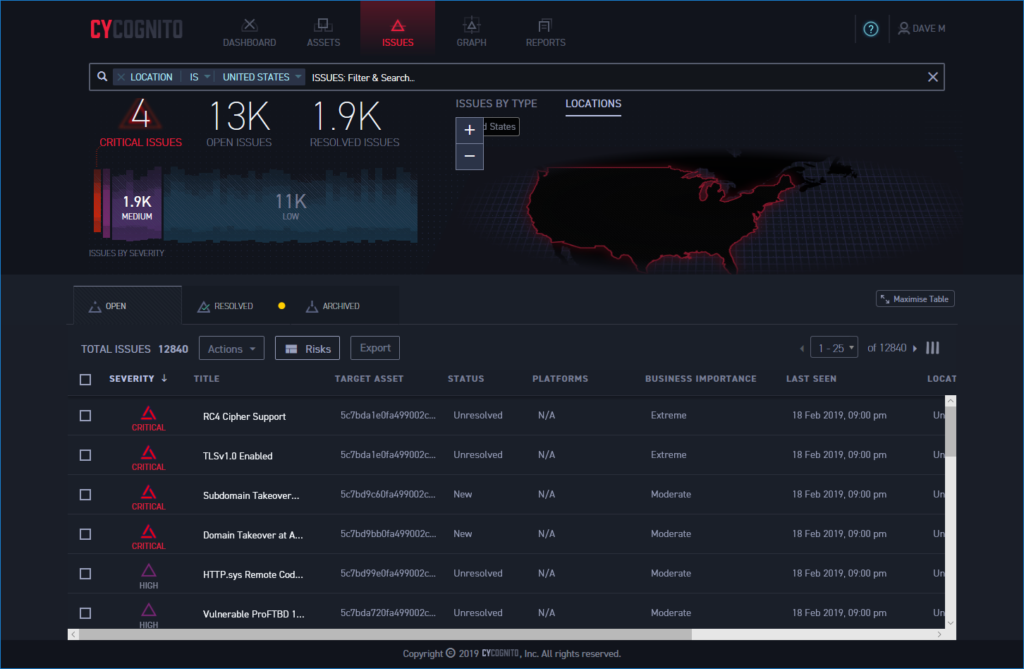

Los filtros se pueden personalizar desde el menú desplegable para que se puedan generar rápidamente vistas de activos que tienen los mismos o similares problemas de seguridad o la misma complejidad de explotación. Si desea ver a todos aquellos clasificados como que tienen software vulnerable o son propensos a un exploit man-in-the middle, la lista está a solo un clic de distancia.

CyCognito no solo ofrece una precisión milimétrica sobre dónde están sus vulnerabilidades, sino que también brinda sabios consejos para solucionarlas. La ventana Problemas enumera todos los riesgos de seguridad en orden de gravedad y, al seleccionar uno, se presenta una descripción general que describe claramente cuál es el problema, cómo se puede aprovechar y exactamente lo que debe hacer para solucionarlo.

La generación de informes es otro punto fuerte, ya que los equipos de seguridad pueden crearlos para áreas de interés específicas y exportarlos como archivos PDF completos con enlaces activos que llevan al lector al portal web. CyCognito también se integra con los flujos de trabajo existentes y funciona con los sistemas de tickets ServiceNow y Altassian Jira.

Los filtros de problemas se pueden utilizar para encontrar la ubicación geográfica de los activos vulnerables.

Conclusión

La plataforma CyCognito ofrece un enfoque innovador para la evaluación de la seguridad que prácticamente no requiere recursos para su uso y, sin embargo, es capaz de presentar una gran cantidad de información sobre todos los activos comerciales expuestos y su postura de seguridad. Al adoptar el punto de vista del pirata informático, muestra a las empresas dónde están sus vulnerabilidades más graves, lo que les permite enfocar su inversión en seguridad donde más se necesita.