Mylg: una herramienta de supervisión de red de línea de comandos para sistemas Linux

En este artículo, mostraremos cómo instalar y usar el software de monitoreo de red llamado My Looking Glass, o mylg. Es compatible con muchas funciones excelentes como, por ejemplo, analizador de paquetes, panel de control web, escaneo de puertos y muchas más. Lo instalaremos en Ubuntu 16.04 LTS.

Lo que mylg puede diagnosticar en red

1) Ruta de seguimiento en tiempo real (admite redes IPv4 e IPv6)

2) Comando de excavación mejorado

3) Analizador de paquetes TCP / IP

4) Ping y volcado HTTP mejorados

5) Comandos de escaneo de puertos

6) Información de pares

7) Descubrimiento de LAN de red

8) Recopilar información de ASN, IP / CIDR

9) Información de búsqueda de DNS

Cómo instalar mylg

El software mylg está escrito en el lenguaje de programación Go. También requiere libcap como dependencia.

sudo apt-get install libpcap-dev golang

A continuación, necesitamos obtener el paquete mylg deb

wget http://mylg.io/dl/linux/mylg.amd64.deb

Y luego instálalo

sudo dpkg -i mylg.amd64.deb

A continuación ya podemos iniciarlo y nos saludará la pantalla de bienvenida.

mylg

Con eso, la parte de instalación ha terminado. Pasamos a usarlo.

Usando el analizador de paquetes mylg

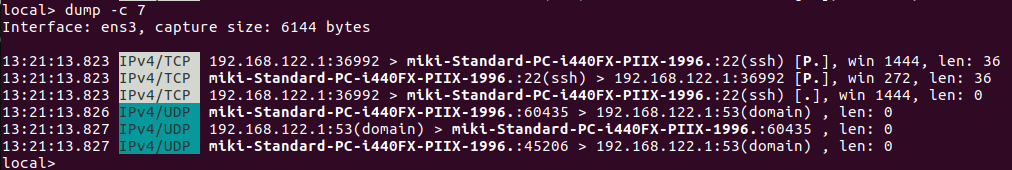

Mylg contiene una potente funcionalidad de análisis de paquetes que se basa en libcap y que es algo comparable a Wireshark. Así que esa será la primera característica que probaremos. Para capturar y analizar el paquete usaremos el comando dump.

dump -c 7

Debe capturar y analizar hasta 7 paquetes. Tenemos 6. Como tengo una conexión SSH activa con la instancia de KVM Ubuntu que está ejecutando mylg, capturará la comunicación entre la VM y el host. Esto es lo que obtuve:

Observe que los protocolos están coloreados y su propio host donde se ejecuta mylg está en negrita. Para obtener resultados más específicos, puede usar sintaxis del filtro de paquetes de Berkeleyy una larga lista de modificadores. Por ejemplo, para obtener solo paquetes udp. Puedes escribir

local> dump -c 3 udp Interface: ens3, capture size: 6144 bytes 13:03:04.351 IPv4/UDP 192.168.122.1:17500(db-lsp-disc) > 192.168.122.255:17500(db-lsp-disc) , len: 145 13:03:04.355 IPv4/UDP miki-Standard-PC-i440FX-PIIX-1996.:40595 > 192.168.122.1:53(domain) , len: 0 13:03:04.355 IPv4/UDP 192.168.122.1:53(domain) > miki-Standard-PC-i440FX-PIIX-1996.:40595 , len: 0

Para obtener solo paquetes de un host, puede escribir el nombre de host o la dirección IP de ese host de esta manera:

local> dump -c 1 host miki-Standard-PC-i440FX-PIIX-1996. Interface: ens3, capture size: 6144 bytes 13:02:22.067 IPv4/UDP miki-Standard-PC-i440FX-PIIX-1996.:37228 > 192.168.122.1:53(domain) , len: 0

Los comandos están en negrita. Alguna sintaxis que puede usar para obtener la información que necesita:

host hostname src host hostname dst host hostname and, not, or support in the syntax tcp, udp, icmp, icmp6, ip, ipv6

Cómo realizar rutas de rastreo

Mylg admite traceroute de manera comparable a la mayoría de las otras herramientas de monitoreo de red, pero agrega un poco más con soporte en tiempo real. Permite rastrear a Google con el comando de rastreo básico:

local> trace google.com trace route to google.com (216.58.214.206), 30 hops max 1 192.168.122.1 0.092 ms 0.097 ms 0.061 ms 2 192.168.1.1 1.886 ms 1.195 ms 1.652 ms 3 212.200.180.146 [ASN 8400/TELEKOM-AS] 10.282 ms 13.892 ms 8.344 ms 4 212.200.180.123 [ASN 8400/TELEKOM-AS] 8.929 ms 8.749 ms 8.287 ms 5 212.200.7.74 [ASN 8400/TELEKOM-AS] 12.248 ms 19.486 ms 11.621 ms 6 212.200.7.79 [ASN 8400/TELEKOM-AS] 10.686 ms 11.148 ms 10.833 ms 7 79.101.96.177 [ASN 8400/TELEKOM-AS] 22.842 ms 22.434 ms 25.806 ms 8 209.85.243.181 [ASN 15169/GOOGLE] 22.145 ms 23.683 ms 23.397 ms 9 66.249.94.113 [ASN 15169/GOOGLE] 21.702 ms 22.207 ms 21.780 ms 10 bud02s23-in-f14.1e100.net. (216.58.214.216) [ASN 15169/GOOGLE] 22.946 ms 23.247 ms 22.676 ms

Puede ver que mi ISP es Telekom y la latencia de las rutas que utiliza. Si necesita capturar el informe, el comando de seguimiento puede ejecutarse en tiempo real para capturar 10 paquetes y realizar el informe.

local> trace bing.com -r -R ──[ myLG ]── traceroute to bing.com (204.79.197.200) Host ASN Holder Sent Lost% Last Avg Best Wrst 192.168.122.1 10 0.0 0.18 0.17 0.08 0.20 192.168.1.1 10 0.0 1.32 1.42 1.06 2.34 212.200.180.146 8400 TELEKOM 10 0.0 16.09 14.18 8.49 21.78 212.200.180.128 8400 TELEKOM 10 0.0 24.93 16.90 8.05 24.93 212.200.7.84 8400 TELEKOM 10 0.0 12.36 12.21 11.44 13.23 212.200.7.79 8400 TELEKOM 10 0.0 12.07 16.81 10.30 32.09 212.200.5.119 8400 TELEKOM 10 0.0 23.25 25.45 23.25 53.53 ams-ix-1.microsoft.com. 1200 AMS 10 0.0 51.46 51.44 51.03 52.97 104.44.80.25 8075 MICROSOFT 10 0.0 61.44 61.78 61.44 63.82 ??? 10 100.0 ??? 10 100.0 ??? 10 100.0 a-0001.a-msedge.net. 8068 MICROSOFT 10 0.0 60.04 59.95 59.41 61.26

Si necesita más de 10 paquetes de muestra, use -c contador con número.

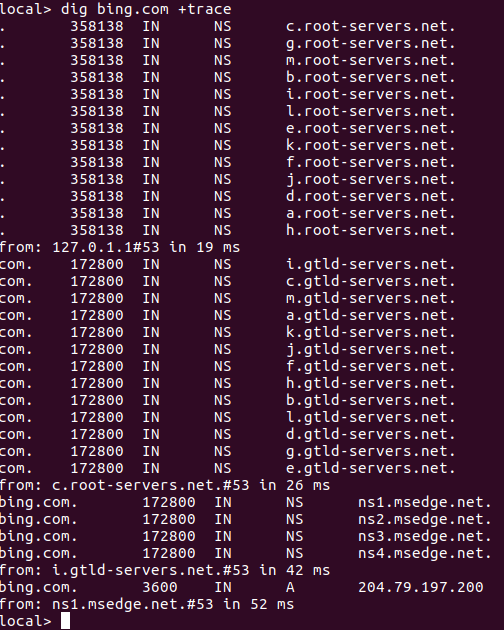

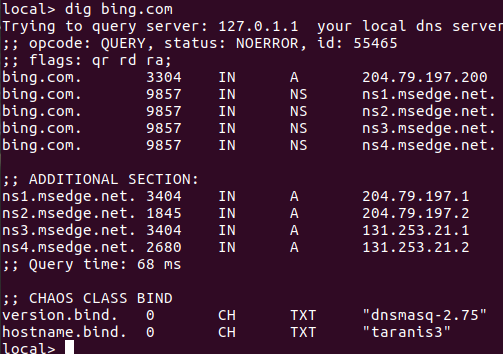

Cómo usar el comando de excavación

Con el comando dig puede realizar una consulta de DNS y obtener la dirección IP, el servidor de nombres, el intercambio de correo y las anotaciones de texto. También tiene opción de rastreo que dará información sobre las rutas tomadas.

dig bing.com +trace

Sin opción de rastreo

dig bing.com

Cómo sondear sitios con ping HTTP

El comando Mylg hping se usa para sondear algún host o sitio similar al comando ping, pero en su lugar ICMP que usa ping, hping usa el protocolo HTTP. Muestra el tiempo de respuesta, la versión del protocolo HTTP, el código que devuelve (código HTTP de estado) y el tiempo de resumen. Cuando se usa sin contador (la opción -c con número) hace ping 5 veces. Usaremos ahora la solicitud dos veces.

local> hping bing.com -c 2 HPING bing.com (204.79.197.200), Method: HEAD, DNSLookup: 32.0384 ms HTTP Response seq=0, proto=HTTP/1.1, status=405, time=130.057 ms HTTP Response seq=1, proto=HTTP/1.1, status=405, time=129.607 ms --- bing.com HTTP ping statistics --- 2 requests transmitted, 2 replies received, 0% requests failed HTTP Round-trip min/avg/max = 129.61/129.83/130.06 ms HTTP Code [405] responses : [████████████████████] 100.00% local>

El hping también tiene una opción -trace, que nos dará información adicional sobre cuánto tardó en leer el primer byte y cuánto duró la conexión.

local> hping bing.com -c 2 -trace HPING bing.com (204.79.197.200), Method: HEAD, DNSLookup: 53.2580 ms HTTP Response seq=0, proto=HTTP/1.1, status=405, time=129.112 ms, connection=61.990 ms, first byte read=67.022 ms HTTP Response seq=1, proto=HTTP/1.1, status=405, time=128.614 ms, connection=61.797 ms, first byte read=66.740 ms --- bing.com HTTP ping statistics --- 2 requests transmitted, 2 replies received, 0% requests failed HTTP Round-trip min/avg/max = 128.61/128.86/129.11 ms HTTP Code [405] responses : [████████████████████] 100.00%

Descubrimiento de Lan y consulta RIPE NCC

Para descubrir hosts en su red local, solo necesita usar un comando de disco simple. Pero como estoy usando una instancia de KVM en modo NAT, no hay ninguna:

local> disc please wait . . Network LAN Discovery +----+-----+------+-----------+-------------------+ | IP | MAC | HOST | INTERFACE | ORGANIZATION NAME | +----+-----+------+-----------+-------------------+ +----+-----+------+-----------+-------------------+ 0 host(s) has been found

A continuación, intentemos realizar consultas en la base de datos RIPE. RIPE es una organización europea y un foro en línea abierto que mantiene una base de datos de direcciones IP públicas y números de teléfono. El comando whois de Mylg consulta esa base de datos. Solo necesita escribir la dirección IP, ASN o CIDR.

Así que veamos quién está detrás de la dirección IP 8.8.8.8

local> whois 8.8.8.8 +------------+-------+--------------------------+ | PREFIX | ASN | HOLDER | +------------+-------+--------------------------+ | 8.8.8.0/24 | 15169 | GOOGLE - Google Inc., US | +------------+-------+--------------------------+

Quién podría esperar, los servidores DNS de Google son operados por Google.

local> whois 605 VHS-CHIL - Vanguard Health Management, Inc., US +--------------------+-----------+ | LOCATION | COVERED % | +--------------------+-----------+ | United States - IL | 100.0000 | +--------------------+-----------+

Ok, no tengo idea de quién es, pero supongo que necesito ayuda para controlar mi salud, ya que logré coger un resfriado el otro día.

Cómo realizar el escaneo de puertos

El comando Mylg scan puede ayudarlo a escanear cualquier puerto en un host determinado. Acepta nombre de host o dirección IP. Vamos a escanear Yahoo.

local> scan www.bing.com +----------+------+--------+-------------+ | PROTOCOL | PORT | STATUS | DESCRIPTION | +----------+------+--------+-------------+ | TCP | 443 | Open | | | TCP | 80 | Open | | +----------+------+--------+-------------+ Scan done: 2 opened port(s) found in 2.007 seconds

A continuación, escaneemos la máquina virtual donde se está ejecutando mylg

local> scan localhost +----------+------+--------+-------------+ | PROTOCOL | PORT | STATUS | DESCRIPTION | +----------+------+--------+-------------+ | TCP | 22 | Open | | +----------+------+--------+-------------+ Scan done: 1 opened port(s) found in 0.013 seconds

Solo el puerto ssh está abierto. Este simple comando de escaneo es extremadamente útil por varias razones. Por ejemplo, si tiene un problema de conectividad, desea escanear su servidor o localhost para ver si el firewall está bloqueando lo que no debería bloquear. O si quieres decir … hackear a alguien, también necesitas saber qué puertos están abiertos. Por eso escaneé Bing 🙂

Conclusión

Hemos instalado mylg y hemos pasado por los comandos más útiles. La mayoría de esas funcionalidades y comandos no son exclusivos de mylg, otro software de función similar también lo tiene. Pero el equipo de desarrollo de mylg intenta, y creo que tiene éxito, darle su propio toque y usabilidad adicional a los comandos que esperamos de este tipo de software. Todo esto es por este artículo, gracias por leer.

Leer también: