Mostrar filtros en Wireshark (protocolo, puerto, IP, secuencia de bytes)

Wireshark es un analizador de protocolo de red muy popular a través del cual un administrador de red puede examinar a fondo el flujo del tráfico de datos hacia / desde un sistema informático en una red. Esta herramienta existe desde hace bastante tiempo y ofrece muchas funciones útiles. Una de estas características es el filtro de visualización a través del cual puede filtrar el tráfico de datos capturados en función de diferentes factores como protocolos, puertos de red, direcciones IP, etc.

En este tutorial, aprenderemos los conceptos básicos de Wireshark y 5 filtros de visualización básicos de Wireshark que todo principiante debería conocer.

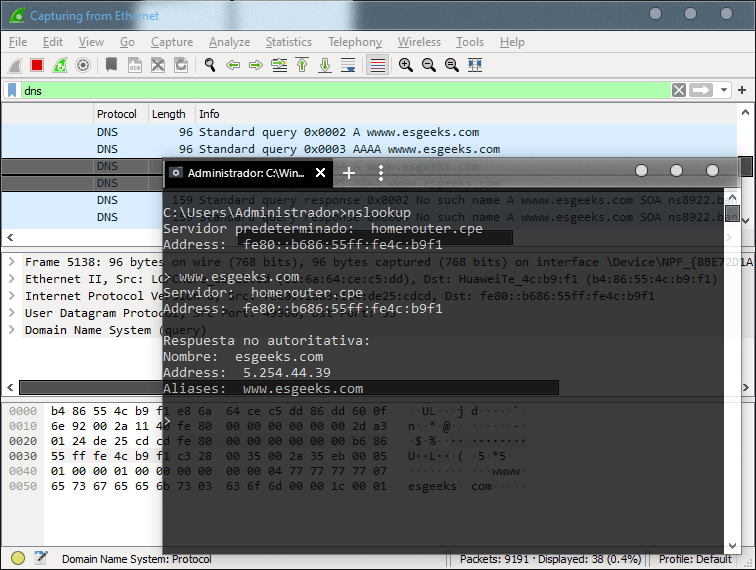

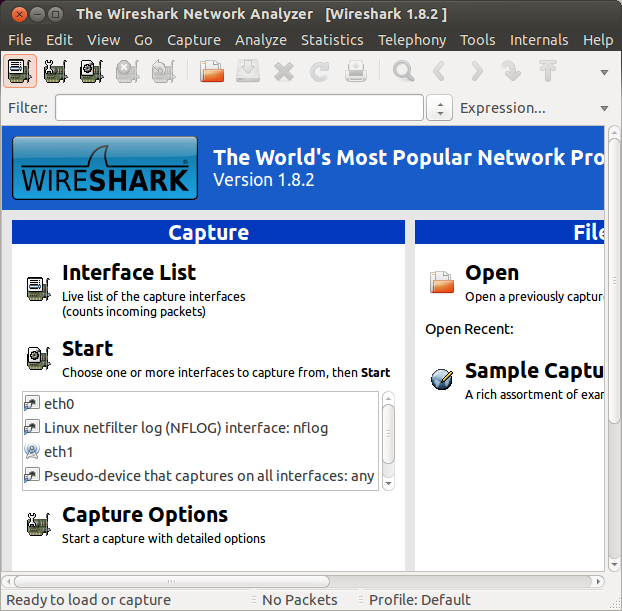

Aquí hay una instantánea de ejemplo de la pantalla principal de Wireshark:

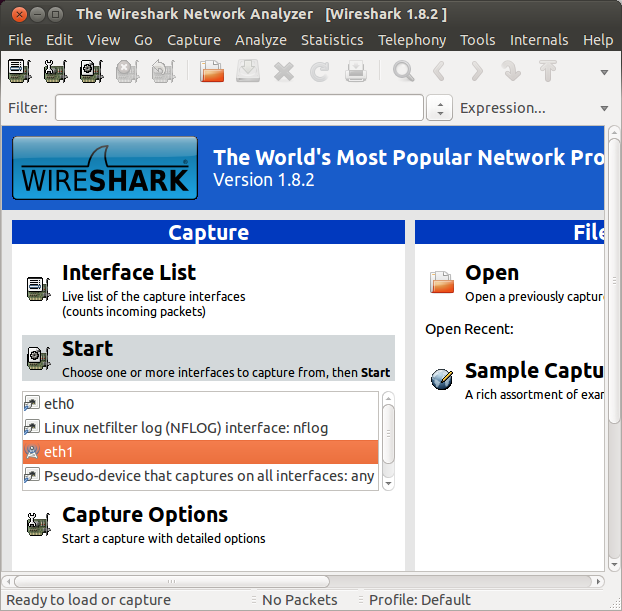

El primer paso es seleccionar una interfaz (en la que se capturarán los datos) y luego hacer clic en comienzo.

Tan pronto como hagas clic comienzo, La información sobre todos los paquetes de datos entrantes y salientes (en la interfaz seleccionada) se muestra en la salida.

Puede hacer clic en cualquier entrada de paquete en la ventana que se muestra arriba y los más detalles relacionados con este paquete se muestran en la sección justo debajo de la misma ventana.

Ahora, volviendo a nuestro tema. Los filtros de visualización se pueden introducir a través del Filtrar cuadro de texto que se encuentra justo encima de la sección de salida de tráfico.

En la siguiente sección, analizaremos 5 filtros de visualización útiles de Wireshark a través de ejemplos.

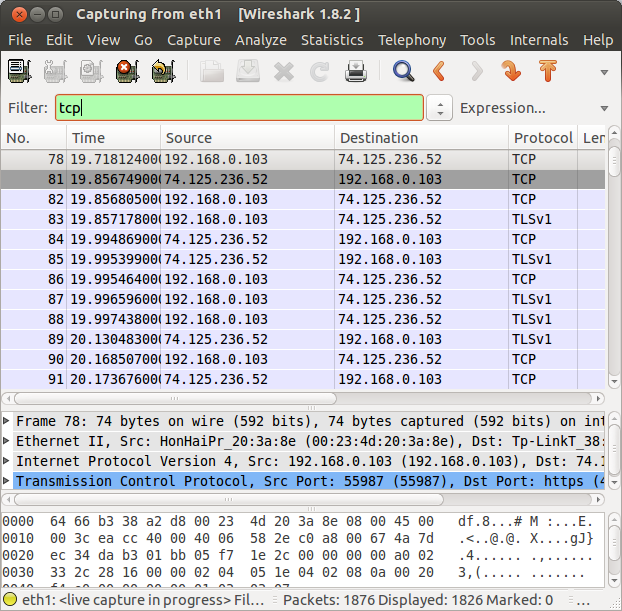

1. Filtrar los resultados por protocolo

Puede filtrar fácilmente los resultados según un protocolo en particular. Por ejemplo, para mostrar solo aquellos paquetes que contienen el protocolo TCP, simplemente escriba el nombre del protocolo en el cuadro de texto del filtro.

Aquí hay una instantánea de ejemplo:

Entonces puede ver que todos los paquetes que contienen protocolos TCP se muestran en la salida.

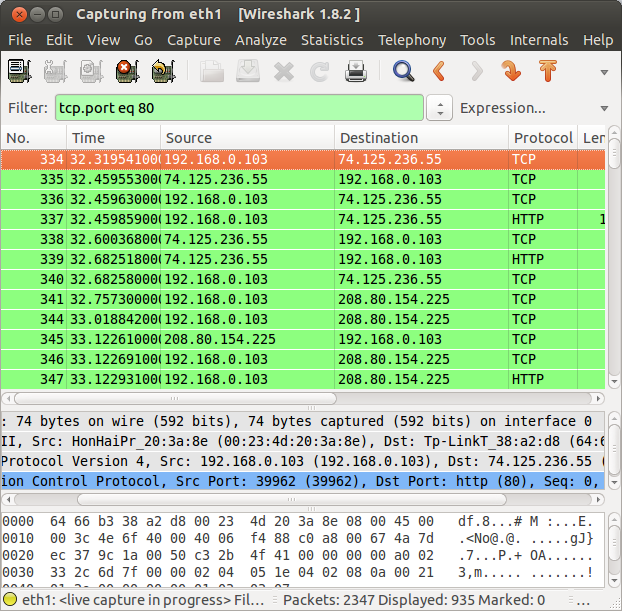

2. Filtrar los resultados por puerto

También puede filtrar los resultados según los puertos de red. Por ejemplo, para mostrar solo aquellos paquetes que contienen el protocolo TCP y tienen el puerto de origen o de destino como 80, simplemente escriba tcp.port eq 80 en la caja del filtro.

Aquí hay una instantánea de ejemplo:

Entonces puede ver que todos los paquetes que contienen el protocolo TCP y el puerto de origen / destino como 80 se muestran en la salida.

3. Filtrar los resultados según varias condiciones

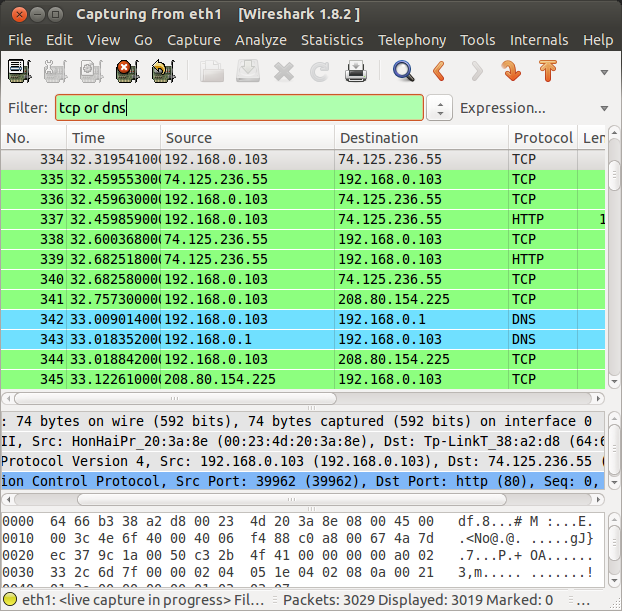

Si hay un escenario en el que desea mostrar resultados basados en condiciones que son exclusivas entre sí, utilice el o filtrar. Por ejemplo, para mostrar todos los paquetes que contienen el protocolo TCP o DNS, simplemente escriba tcp o dns en la caja del filtro.

Aquí hay una instantánea de ejemplo:

Por lo tanto, puede ver que los paquetes que contienen el protocolo TCP o DNS se muestran en la salida.

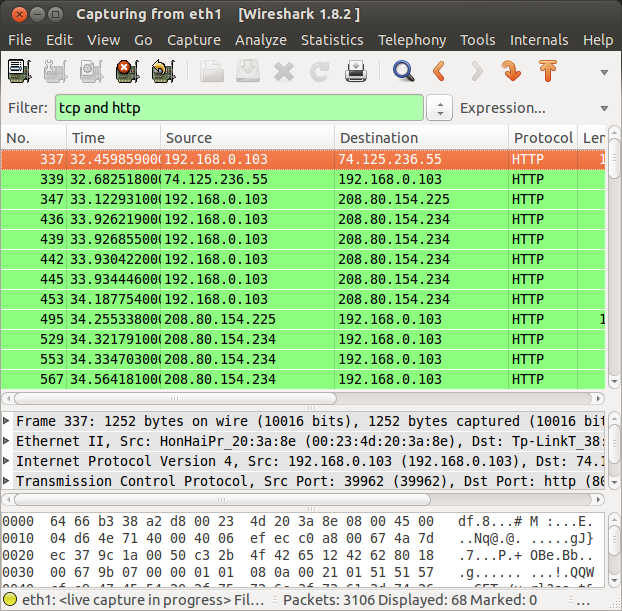

Del mismo modo, puede utilizar el y filtrar. Este filtro se utiliza cuando desea mostrar resultados basados en condiciones que no se excluyen entre sí. Por ejemplo, para mostrar todos los paquetes que contienen TCP y el protocolo HTTP, simplemente escriba tcp y http en la caja del filtro.

Aquí hay una instantánea de ejemplo:

Entonces puede ver que los paquetes que contienen tanto el protocolo TCP como el HTTP se muestran en la salida.

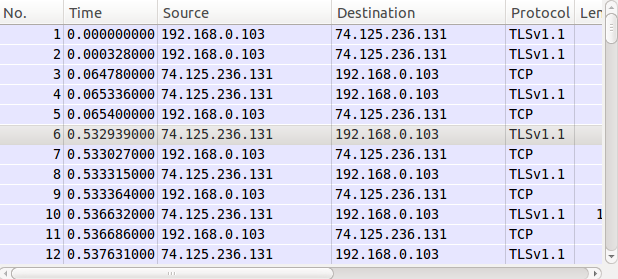

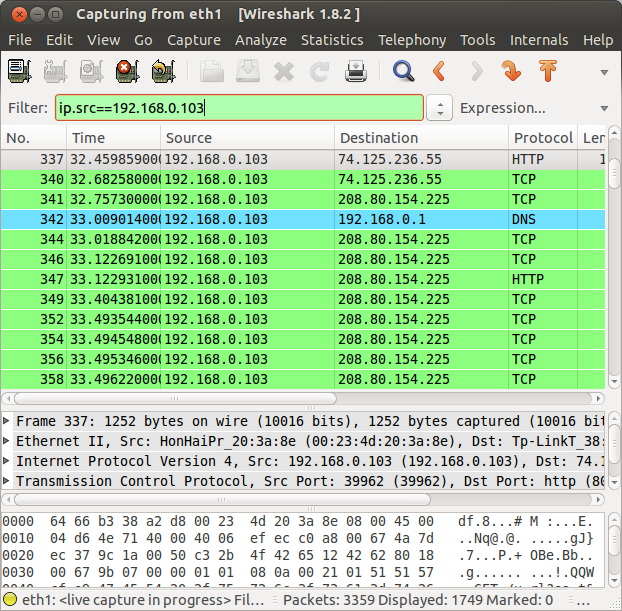

4. Filtrar los resultados por direcciones IP

Para filtrar resultados basados en direcciones IP. Usar src o dst Filtros de IP. Por ejemplo, para mostrar solo aquellos paquetes que contienen IP de origen como 192.168.0.103, simplemente escriba ip.src == 192.168.0.103 en la caja del filtro.

Aquí hay un ejemplo:

Entonces puede ver que todos los paquetes con IP de origen como 192.168.0.103 se mostraron en la salida.

Del mismo modo, puede utilizar el dst filtroip.dst) para filtrar paquetes según las direcciones IP de destino.

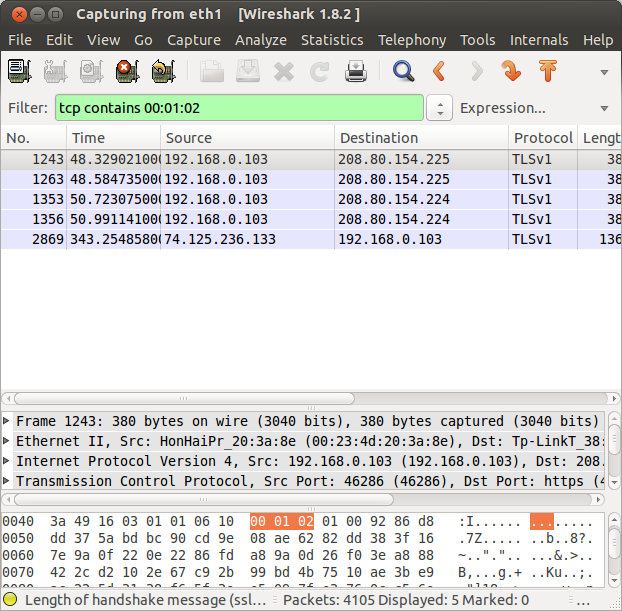

5. Filtrar los resultados según la secuencia de bytes

A veces, es necesario inspeccionar paquetes en función de una secuencia particular de bytes presentes en su carga útil. Para hacer esto, simplemente use el contiene filtrar con el nombre del protocolo y la secuencia de bytes.

Aquí hay una instantánea:

Entonces puede ver que los paquetes TCP que contienen la secuencia de bytes 00:01:02 se muestran en la salida.

Related Read: How to Install Wireshark on Linux