Cómo instalar Snort y uso en Ubuntu 15.04

La detección de intrusiones en una red es importante para la seguridad de TI. Sistema de detección de intrusiones utilizado para la detección de intentos ilegales y maliciosos en la red. Snort es un conocido sistema de detección de intrusos de código abierto. La interfaz web (Snorby) se puede utilizar para un mejor análisis de las alertas. Snort se puede utilizar como un sistema de prevención de intrusiones con firewall iptables / pf. En este artículo, instalaremos y configuraremos un snort de sistema IDS de código abierto.

Instalación de Snort

Requisito previo

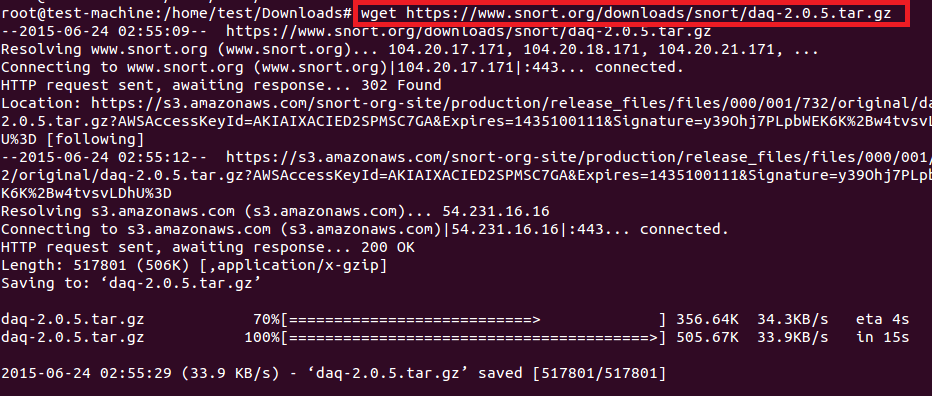

La biblioteca de adquisición de datos (DAQ) es utilizada por snort para llamadas abstractas a bibliotecas de captura de paquetes. Está disponible en el sitio web de snort. El proceso de descarga se muestra en la siguiente captura de pantalla.

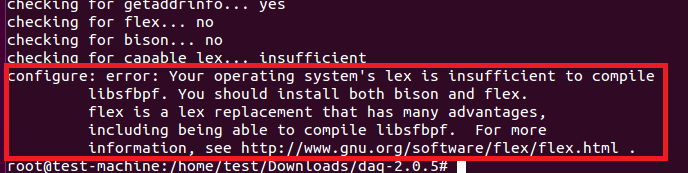

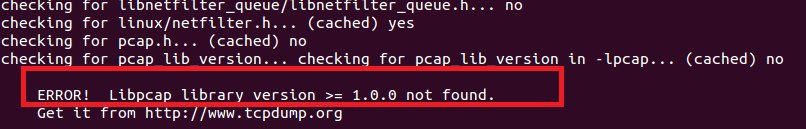

Extraerlo y ejecutar ./configure, make y make install comandos para la instalación de DAQ. Sin embargo, DAQ requería otras herramientas, por lo que ./configure script generará los siguientes errores.

error de flexión y bisonte

Error de libpcap.

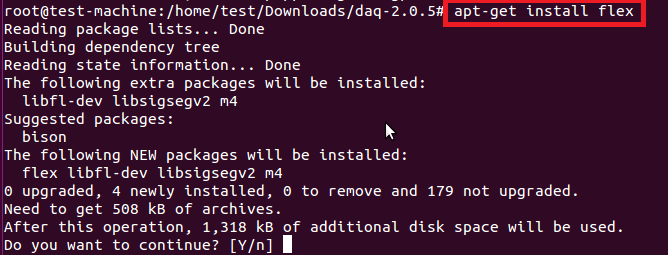

Por lo tanto, primero instale flex / bison y libcap antes de la instalación de DAQ que se muestra en la figura.

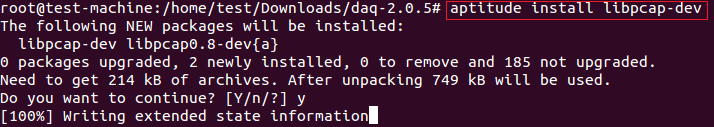

La instalación de la biblioteca de desarrollo libpcap se muestra a continuación

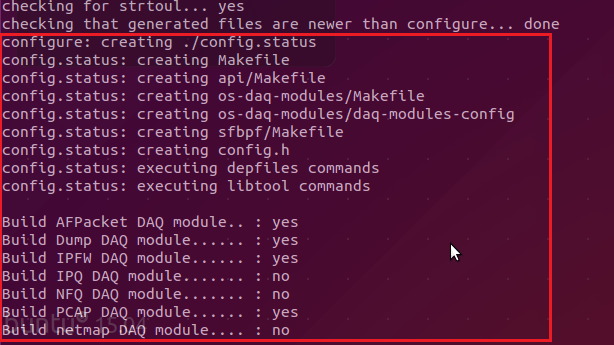

Después de la instalación de las herramientas necesarias, vuelva a ejecutar ./configure script que mostrará el siguiente resultado.

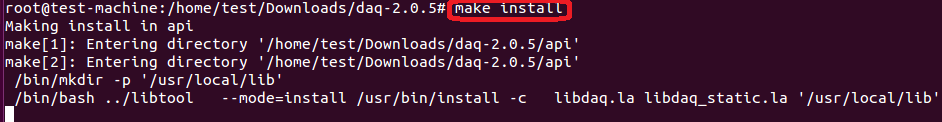

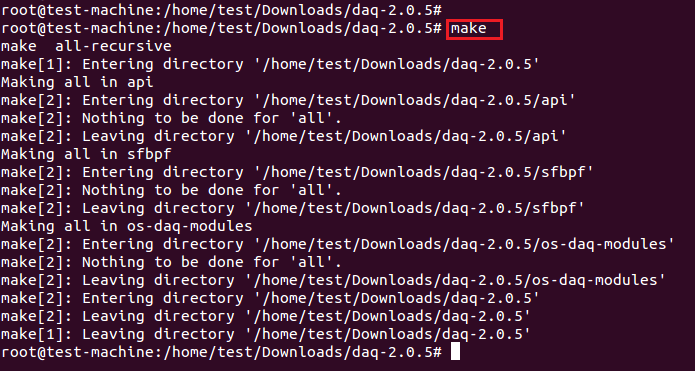

El resultado de los comandos make y make install se muestra en las siguientes pantallas.

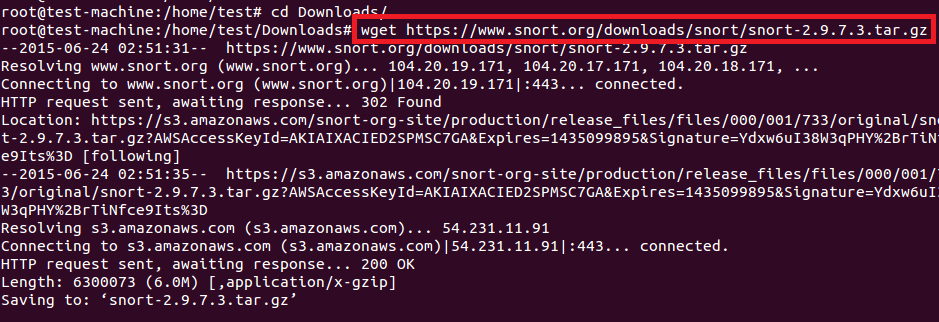

Después de la instalación exitosa de DAQ, ahora instalaremos snort. La descarga mediante wget se muestra en la siguiente figura.

Extraiga el paquete comprimido usando el comando que se indica a continuación.

#tar -xvzf snort-2.9.7.3.tar.gz

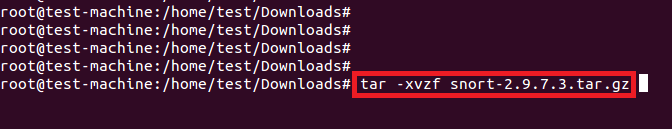

Cree el directorio de instalación y establezca el parámetro de prefijo en el script de configuración. También se recomienda habilitar el indicador sourcefire para la supervisión del rendimiento de paquetes (PPM).

#mkdir /usr/local/snort #./configure --prefix=/usr/local/snort/ --enable-sourcefire

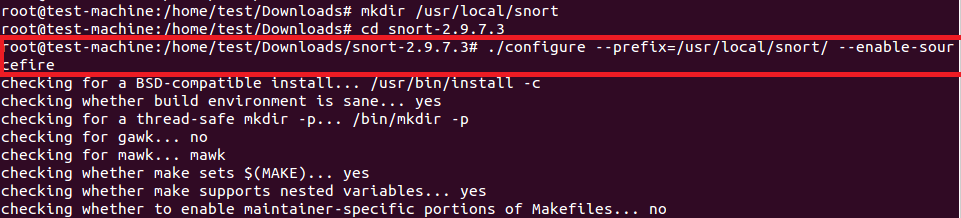

El script de configuración genera un error debido a que faltan las bibliotecas de desarrollo libpcre-dev, libdumbnet-dev y zlib.

error debido a que falta la biblioteca libpcre.

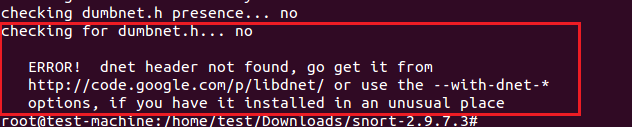

Error debido a que falta la biblioteca dnet (libdumbnet).

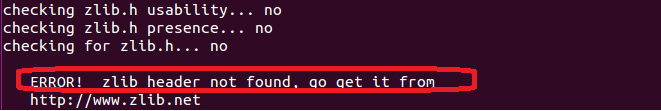

Configure el script genera un error debido a que falta la biblioteca zlib.

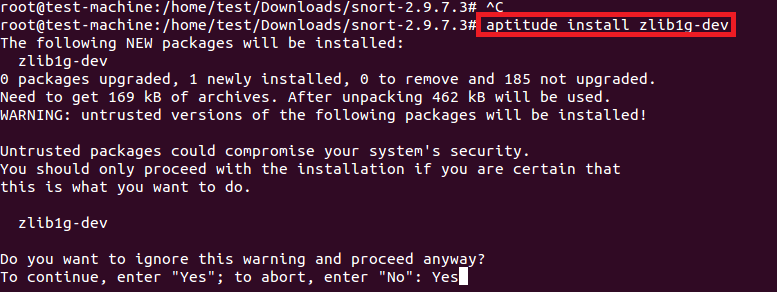

La instalación de todas las bibliotecas de desarrollo necesarias se muestra en las siguientes capturas de pantalla.

# aptitude install libpcre3-dev

# aptitude install libdumbnet-dev

# aptitude install zlib1g-dev

Después de la instalación de las bibliotecas requeridas anteriormente para snort, vuelva a ejecutar los scripts de configuración sin ningún error.

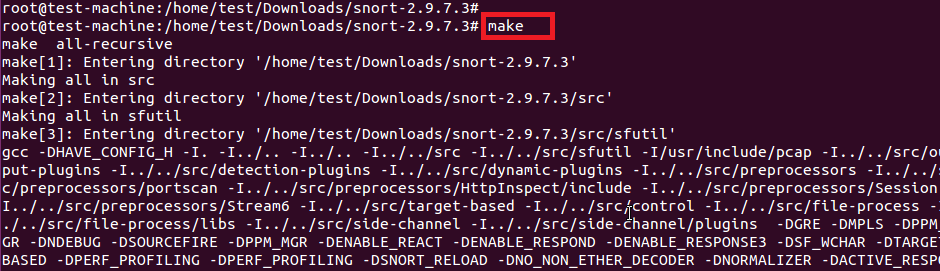

Ejecute los comandos make & make install para la compilación e instalación de snort en el directorio / usr / local / snort.

#make

#make install

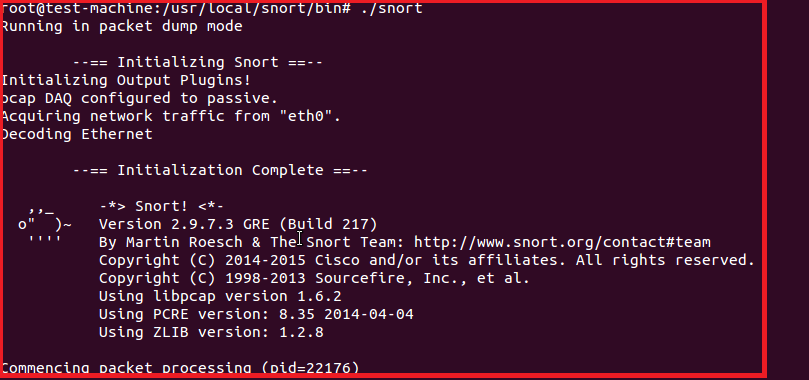

Finalmente, snort corriendo desde el directorio / usr / local / snort / bin. Actualmente está en modo promisc (modo de volcado de paquetes) de todo el tráfico en la interfaz eth0.

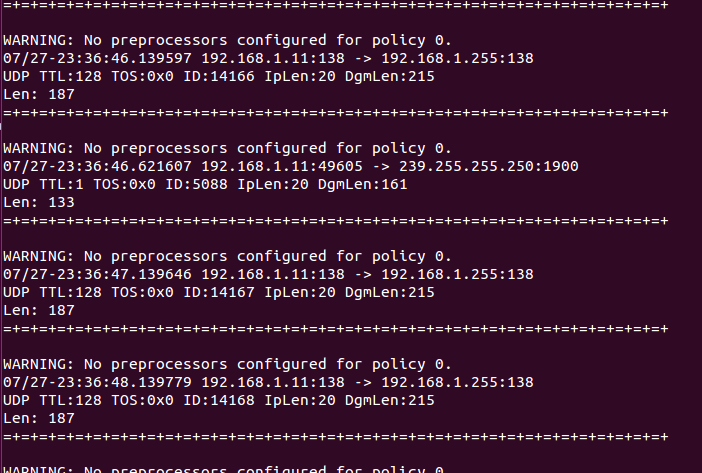

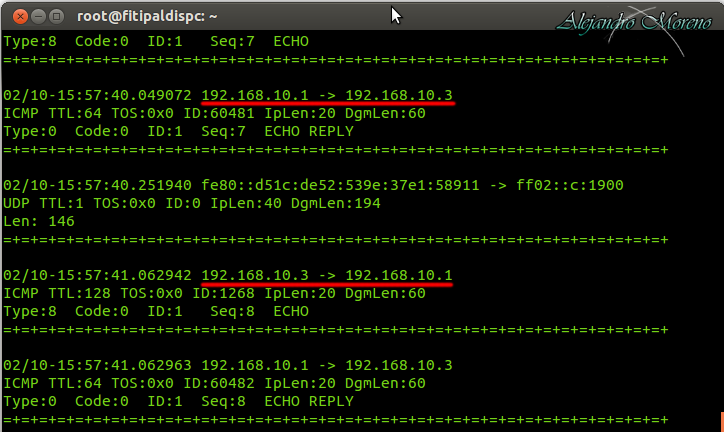

El volcado de tráfico por la interfaz snort se muestra en la siguiente figura.

Reglas y configuración de Snort

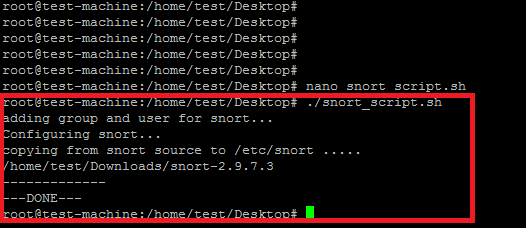

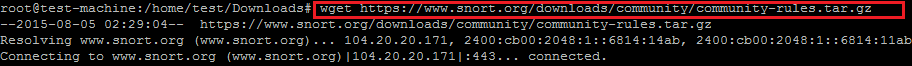

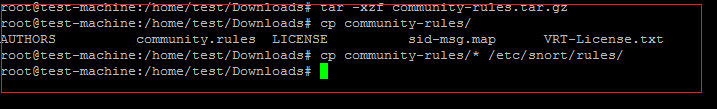

La instalación de Snort desde el código fuente requería reglas y ajustes de configuración, por lo tanto ahora copiaremos las reglas y la configuración en el directorio / etc / snort. Hemos creado scripts bash únicos para las reglas y la configuración. Se utiliza para la siguiente configuración de snort.

- Creación de usuario snort para el servicio snort IDS en linux.

- Creación de directorios y archivos en el directorio / etc para la configuración de snort.

- Configuración de permisos y copia de datos del directorio etc del código fuente de snort.

- Elimine # (signo de comentario) de la ruta de las reglas en el archivo snort.conf.

#! / bin / bash ## RUTA del código fuente de snort snort_src = «https://linoxide.com/home/test/Downloads/snort-2.9.7.3» echo «agregando grupo y usuario para snort …» groupadd snort &> / dev / null useradd snort -r -s / sbin / nologin -d / var / log / snort -c snort_idps -g snort &> / dev / null # configuración de snort echo «Configurando snort …» mkdir – p / etc / snort mkdir -p / etc / snort / rules touch /etc/snort/rules/black_list.rules touch /etc/snort/rules/white_list.rules touch /etc/snort/rules/local.rules mkdir / etc / snort / preproc_rules mkdir / var / log / snort mkdir -p / usr / local / lib / snort_dynamicrules chmod -R 775 / etc / snort chmod -R 775 / var / log / snort chmod -R 775 / usr / local / lib / snort_dynamicrules chown -R snort: snort / etc / snort chown -R snort: snort / var / log / snort chown -R snort: snort / usr / local / lib / snort_dynamicrules

### copia la configuración y las reglas del directorio etc bajo el código fuente de snort echo «copiando desde la fuente snort a / etc / snort …..» echo $ snort_src echo «————- «cp $ snort_src / etc / *. conf * / etc / snort cp $ snort_src / etc / *. map / etc / snort ## habilitar reglas sed -i ‘s / include $ RULE _PATH / # include $ RULE _PATH / ‘/etc/snort/snort.conf

echo «— HECHO —«

Cambie el directorio de origen de snort en el script y ejecútelo. La siguiente salida aparece en caso de éxito.

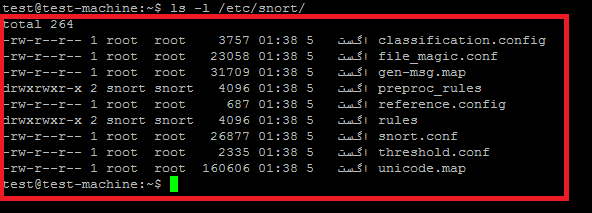

El script anterior copió los siguientes archivos / directorios de la fuente snort en el archivo de configuración / etc / snort.

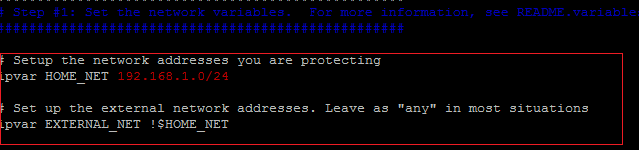

El archivo de configuración de Snort es muy complejo, sin embargo, se requieren los siguientes cambios necesarios en snort.conf para que IDS funcione correctamente.

ipvar HOME_NET 192.168.1.0/24 # LAN side

ipvar EXTERNAL_NET !$HOME_NET # WAN side

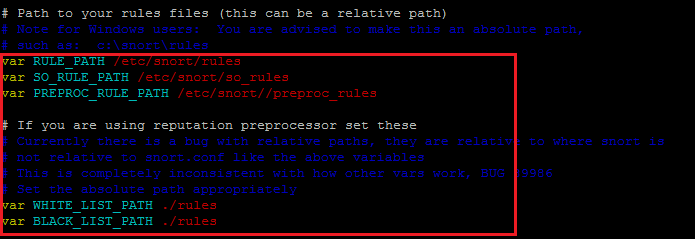

var RULE_PATH /etc/snort/rules # snort signature path

var SO_RULE_PATH /etc/snort/so_rules #rules in shared libraries

var PREPROC_RULE_PATH /etc/snort/preproc_rules # Preproces path

var WHITE_LIST_PATH /etc/snort/rules # dont scan

var BLACK_LIST_PATH /etc/snort/rules # Must scan

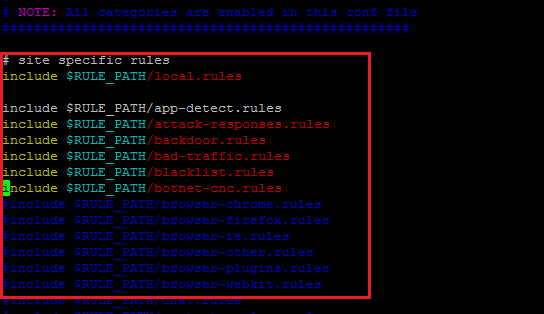

include $RULE_PATH/local.rules # archivo para reglas personalizadas

eliminar el signo de comentario (#) de otras reglas como ftp.rules, exploit.rules, etc.

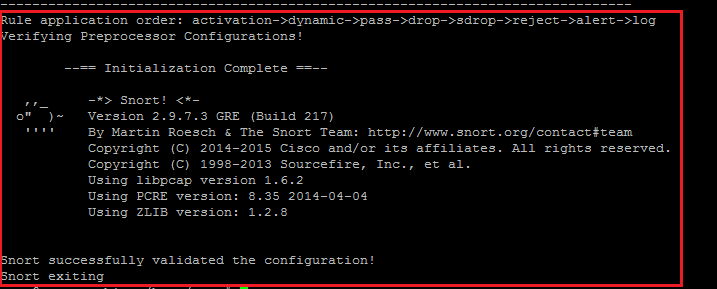

Ejecute el siguiente comando para probar el archivo de configuración después de los cambios mencionados anteriormente.

#snort -T -c /etc/snort/snort.conf

Conclusión

En este artículo, nuestro enfoque fue la instalación y configuración de un snort de sistema IDPS de código abierto en la distribución de Ubuntu. Por defecto se utiliza para la monitorización de eventos, sin embargo, puede configurarse en modo en línea para la protección de la red. Las reglas de Snort se pueden probar y analizar en modo fuera de línea utilizando el archivo de captura pcap.