Asegurar su fuerza de trabajo remota

Como se mencionó en artículos anteriores, Securonix ha dedicado un grupo de trabajo completo a delinear las amenazas clave que aparecen bajo el disfraz de Nombres de dominio o correos electrónicos temáticos COVID-19. los investigación de amenazas el equipo tiene estado observando a los actores de amenazas maliciosas que intentan explotar un número creciente de los vectores de ciberataques asociados tal como:

- Ransomware usando C armadaOVID-19 / documentos relacionados con el coronavirus que interrumpen las operaciones críticas de atención médica y otras empresas

- Personalizado COVID-19 ataques de phishing temáticos que involucran documentos maliciosos para robar credenciales de la fuerza laboral remota e infiltrarse en varias organizaciones;

- Malware que utiliza mapas de coronavirus en vivo falsos / aplicaciones de monitoreo personalizadas con fines maliciosos, Los secuestradores de DNS cambian importante registros;

- Malicioso y troyanos aplicaciones/.apks relacionado con el coronavirus que explota los dispositivos BYOD / Android de la fuerza laboral remota;

- Ataques que explotan el acceso remoto / servidores VPN aprovechando el aumento mundial en el número de usuarios remotos.

Securonix‘s El equipo de investigación de amenazas ha estado investigando activamente y monitoreando de cerca los ciberataques y la cambio hacia un mano de obra remota para ayudar a las empresas a mejorar la seguridad de los usuarios remotos para aumentar la posibilidades de detectar ambos ciberataques críticos actuales y futuros al inicio del entorno cambiante. Esto esta en orden minimizarsmi la probabilidad de interrupciones eso afectará operaciones comerciales centrales.

Para ayudar a las empresas, Securonix has compiló una serie de Detalles relevantes y recomendaciones para ayudar las empresas gestionan el seguimiento de un mano de obra remota, incluidos algunos detalles sobre los ciberataques observados y ejemplos de amenazas en la naturaleza para ayudar soperaciones de seguridad / SOC, operaciones de TI, equipos de amenazas internas, y Recursos humanos.

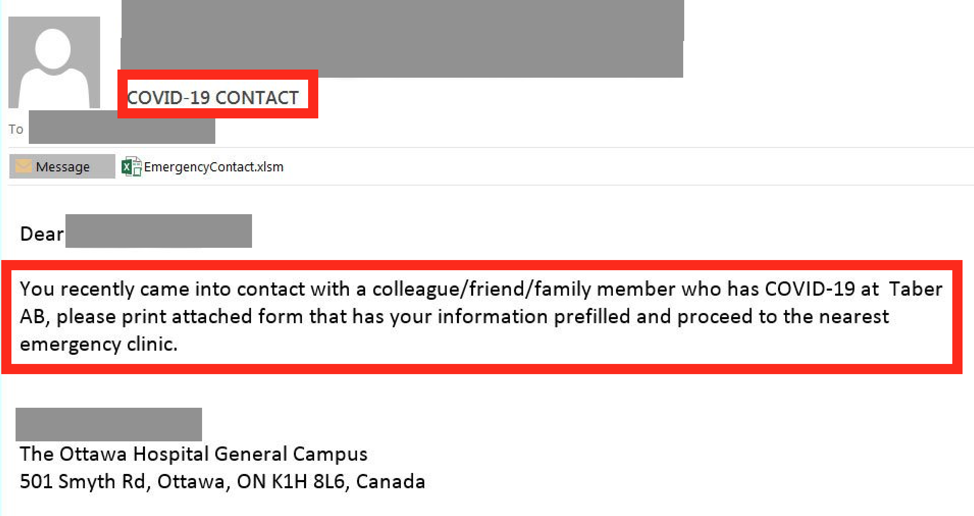

Más del ransomware aparecering parece ser una variante del SNSLocker, propagado a través de una C maliciosaOVID-19 correo electrónico del informe de situación (sitrep):

Figura 1: Un correo electrónico falso de phishing de infección COVID-19

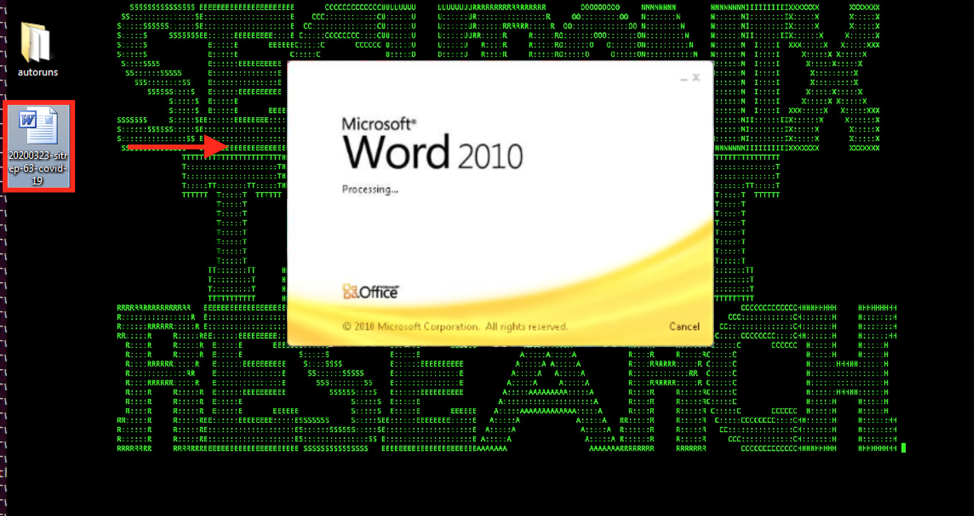

Una vez que un usuario abre el documento, el ransomware cifra inmediatamente los datos confidenciales.:

Figura 2: Ransomware de documentos de Excel armados con temática de Covid19 / Coronavirus

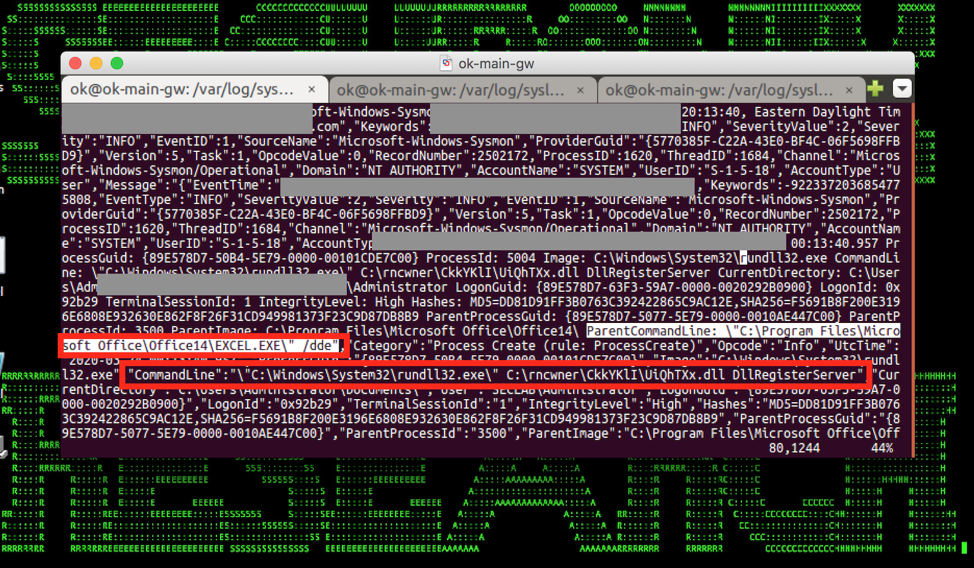

También hemos visto un aumento en el robo de credenciales relacionado con COVID-19. Estos son a menudo empujado a través varios correos electrónicos, semejante as correo electrónico falso de notificación de infección COVID-19. Si se abre, el luego, el implante descarga un malware de segunda etapa con múltiples variantes que aparecen conen algunos de los registros observados que se muestran en la Figura 3. Una vez que estos se hayan instalado en su dispositivo, tienen el potencial de realizar acciones maliciosas como Robar las cookies del navegador web, enumerar la información del sistema y los recursos compartidos; Robar carteras de criptomonedas; y Exfiltrar información robada.

Figura 3: Correo electrónico falso de phishing de infección COVID-19: exploit de documento armado inicial que carga una DLL maliciosa

Existen varias fuentes de registro / datos recomendadas para ayudar a los equipos de seguridad a las variantes de ciberataques relevantes como parte del monitoreo remoto de la fuerza laboral / FMH. Firstly, Securonix recomienda utilizando registros del servidor VPN. Para permitir la visibilidad adecuada, las empresas deben considerar revisar las políticas de VPN para asegurarse de que la divisióntunelización para lograr el mayor nivel de visibilidad posible. En segundo lugar, los usuarios de la fuerza laboral remota deben utilizar los registros de aplicaciones en la nube / software como servicio (SaaS). En tercer lugar, se deben utilizar registros de inicio de sesión único (SSO) y 2FA / MFA para limitar el acceso no autorizado. Por último, los registros de EDR / estaciones de trabajo remotas, los registros de la puerta de enlace de correo electrónico, CASB y otros registros se pueden utilizar para mantener la seguridad.

¿Cuáles son algunos de los casos de uso prioritarios recomendados?

Algunos de los lo más importante casos de uso recomendados por Securonix incluir:

- Evento de gravedad inusual para su dispositivo servidor VPN; Autenticación de cuenta de una geolocalización poco común;

- Conexión VPN desde un proxy anonimo;

- Conexión a un dominio poco común para un grupo de pares seguida de una descarga ejecutable;

- Correos electrónicos de error tipográfico dominio;

- Cantidad anormal de correos electrónicos o datos enviado a un destinatario externo poco común;

- Duración inusual de la sesión de VPN o acceso a datos

- Aumento inusual del acceso a datos confidenciales para un usuario

Este tiempo anormal es difícil para los equipos de seguridad y las personas; sin embargo, este tiempo llegará a su fin. Mientras tanto, todos debemos trabajar juntos para garantizar que los datos más sensibles estén protegidos en todo momento. Esta es una tarea continua; sin embargo, es uno que debe completarse si queremos ganar la batalla persistente contra los ciberdelincuentes.